Þegar Windows 11 var opnað , tilkynnti Microsoft að stýrikerfið myndi aðeins styðja tölvur með TPM 2.0 öryggiskubba. Samkvæmt Microsoft er TMP 2.0 lykilþáttur til að veita öryggi með Windows Hello og BitLoker. Þetta hjálpar Windows 11 betur að vernda auðkenni og gögn notenda.

Til að auðvelda notendum og stjórnendum að stjórna gögnum sem geymd eru á TPM á auðveldan hátt, hefur Microsoft bætt við tóli sem kallast TPM Diagnostics. Þetta er viðbótartól, svo til að nota það þarftu fyrst að setja það upp.

Til að setja upp og nota TPM Diagnostics á Windows 11 skaltu fylgja þessum leiðbeiningum:

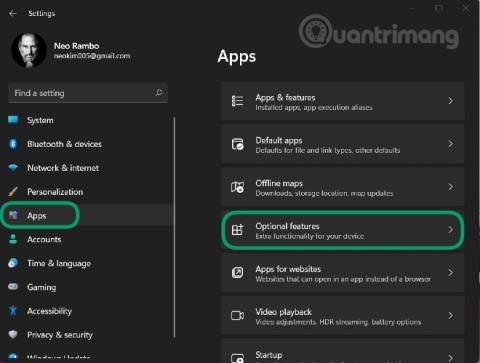

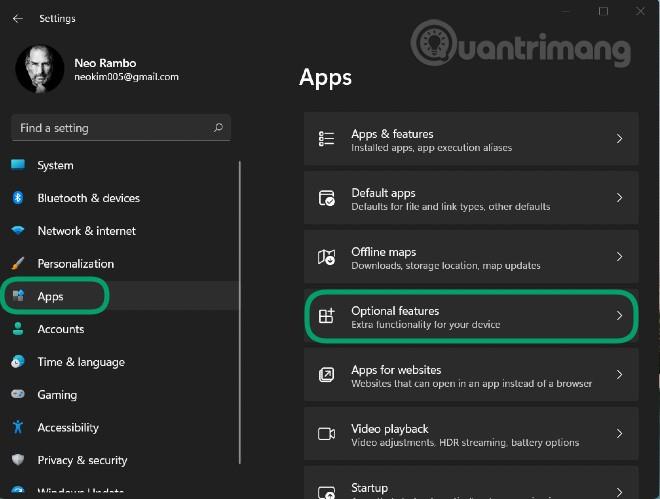

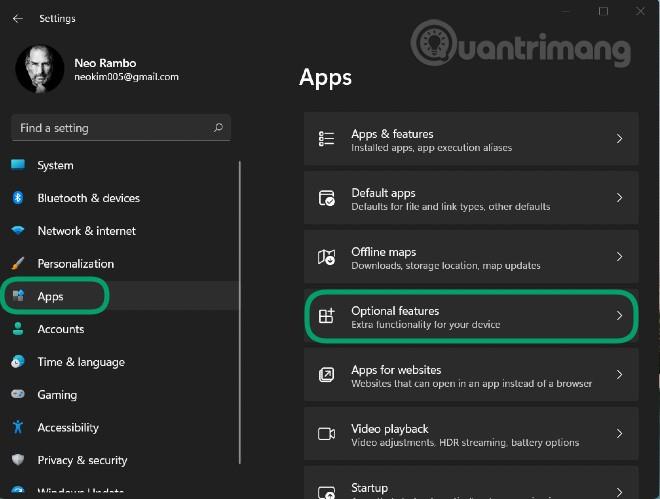

Skref 1 : Ýttu á Windows + I til að opna Stillingar og opnaðu síðan forritahlutann á vinstri stikunni

Skref 2 : Smelltu á Valfrjálsir eiginleikar

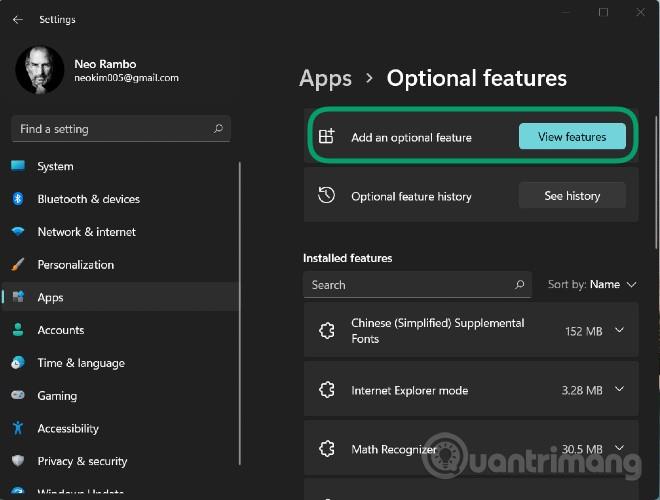

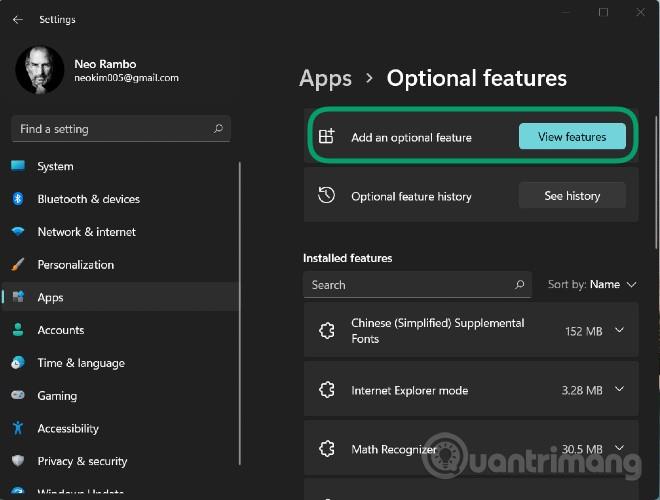

Skref 3 : Smelltu á Skoða eiginleika í hlutanum Bæta við valfrjálsum eiginleika

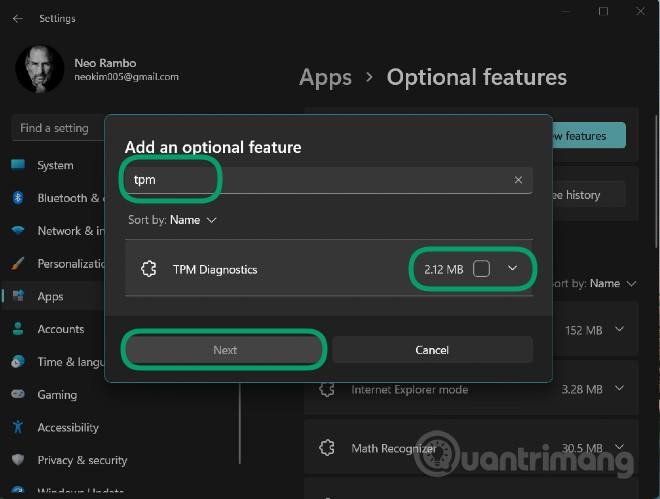

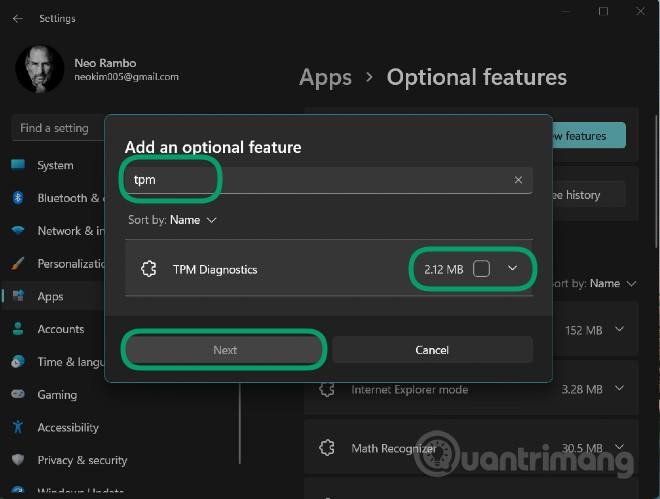

Skref 4 : Sláðu inn tpm í leitarreitinn og smelltu síðan við hliðina á TPM Diagnostics tólinu sem sýnt er hér að neðan og smelltu á Next > Install til að staðfesta uppsetninguna

Skref 5 : Eftir að hafa beðið eftir að kerfið sé sett upp geturðu notað TPM Diagnostics í gegnum Windows Terminal (Admin) stjórnunargluggann (nýtt nafn á stjórnskipuninni)

Skref 6 : Ýttu á Windows + X til að opna Power User valmyndina og veldu síðan Windows Terminal (Admin)

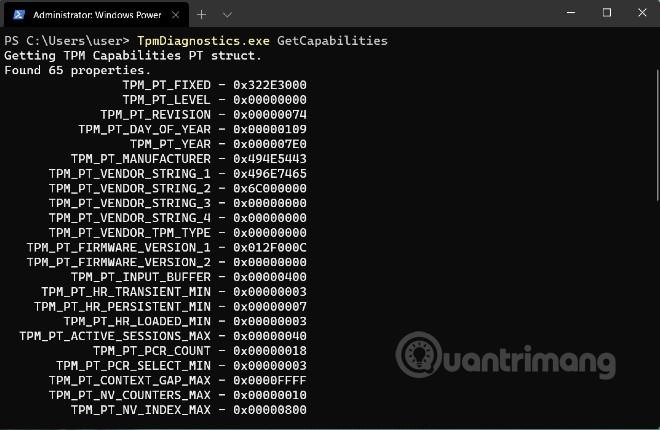

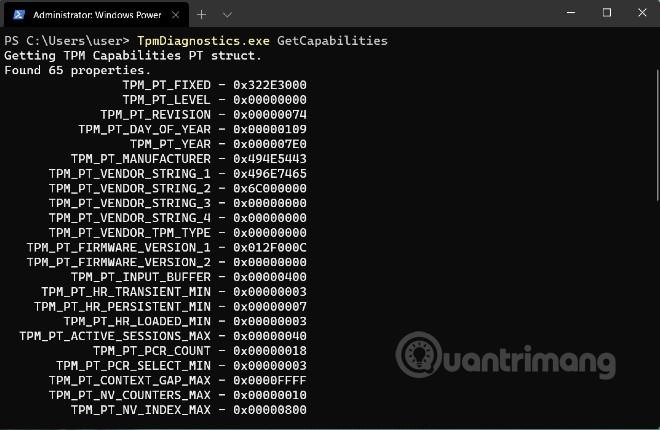

Hér getur þú slegið inn TPM Diagnostics stjórnskipanir. Til dæmis mun TpmDiagnostics.exe GetCapabilities skipunin skrá hæfileika og stillingar TPM flíssins á vélinni þinni eins og sýnt er hér að neðan:

Auk þess að spyrjast fyrir um geymda öryggislykla og aðrar upplýsingar, geturðu líka notað TPM Diagnostics til að umrita/afkóða Base64, Hexadecimal og Binary skrár.

Með TPM Diagnostics geturðu lært mikið af upplýsingum um grunnöryggiskerfi Windows 11. Hins vegar mælum við með að þú "dubbar" ekki of mikið á þessu TPM Diagnostics tóli ef þú skilur það ekki. Ef það er rangt stillt geturðu týnt lyklum sem nauðsynlegir eru fyrir aðgerðir á tölvunni þinni.

Hér að neðan er listi yfir allar skipanir sem eru tiltækar í TPM Diagnostics tólinu:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities