Під час запуску Windows 11 Microsoft оголосила, що операційна система підтримуватиме лише комп’ютери з мікросхемами безпеки TPM 2.0. За словами Microsoft, TMP 2.0 є ключовим компонентом для забезпечення безпеки за допомогою Windows Hello та BitLoker. Це допомагає Windows 11 краще захищати ідентифікаційні дані та дані користувачів.

Щоб допомогти користувачам і адміністраторам легко контролювати дані, що зберігаються в TPM, Microsoft додала інструмент під назвою TPM Diagnostics. Це додатковий інструмент, тому для його використання спочатку його потрібно встановити.

Щоб інсталювати та використовувати TPM Diagnostics у Windows 11, дотримуйтесь цих інструкцій:

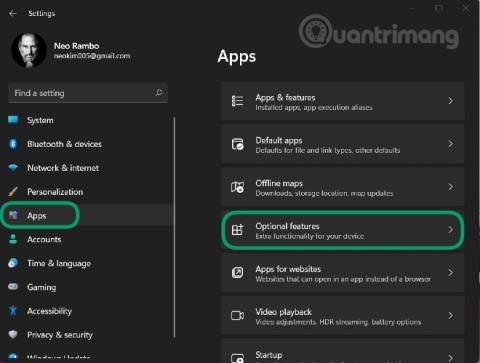

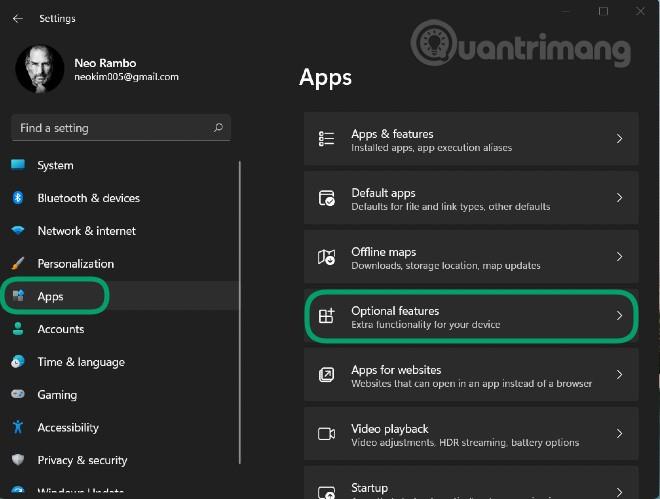

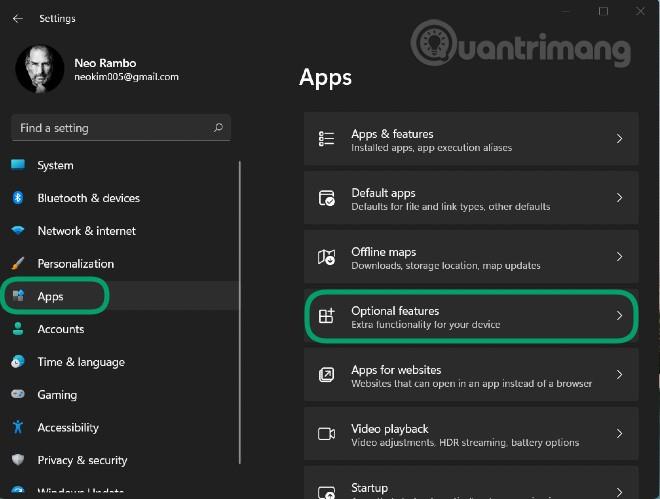

Крок 1 : натисніть Windows + I , щоб відкрити налаштування , а потім перейдіть до розділу програм на лівій панелі

Крок 2 : натисніть Додаткові функції

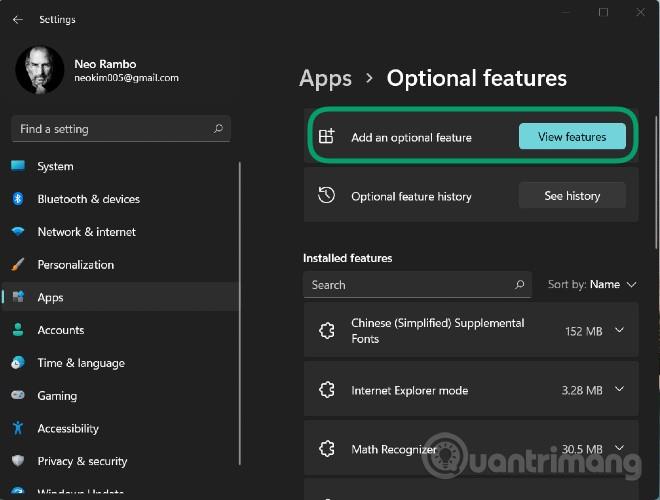

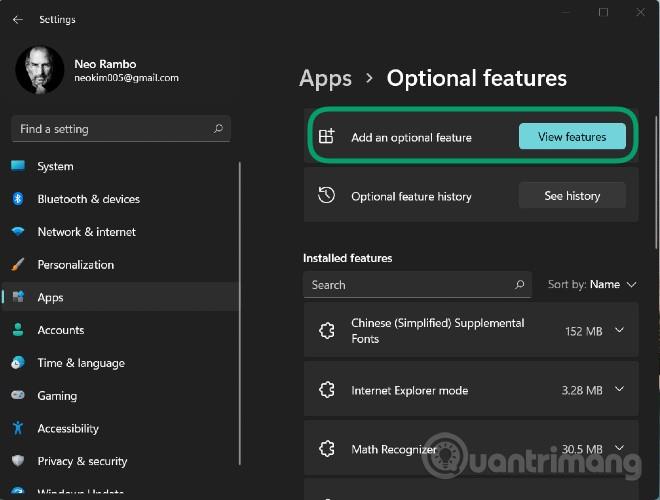

Крок 3 : Натисніть «Переглянути функції» в розділі «Додати необов’язкову функцію».

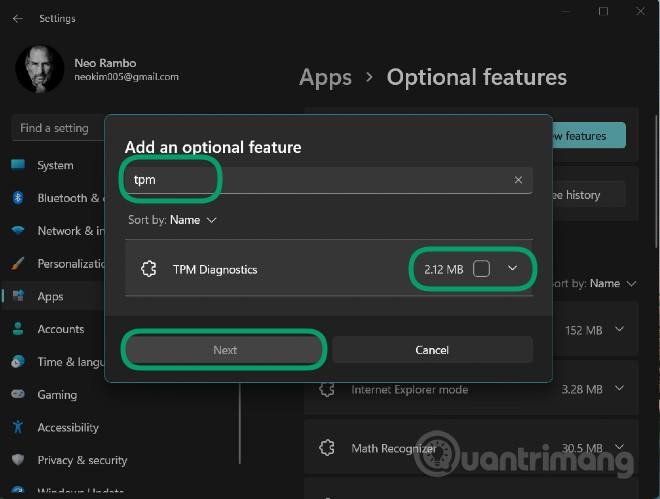

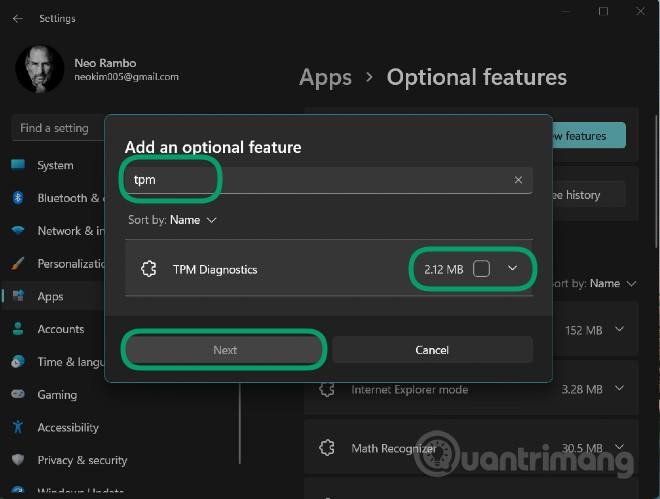

Крок 4 : введіть tpm у вікні пошуку, клацніть поруч із інструментом діагностики TPM, показаним нижче, і натисніть Далі > Установити , щоб підтвердити встановлення

Крок 5. Дочекавшись встановлення системи, ви можете використовувати діагностику TPM через вікно команд Windows Terminal (Admin) (нова назва командного рядка)

Крок 6 : натисніть Windows + X , щоб відкрити меню досвідченого користувача, а потім виберіть «Термінал Windows (адміністратор)»

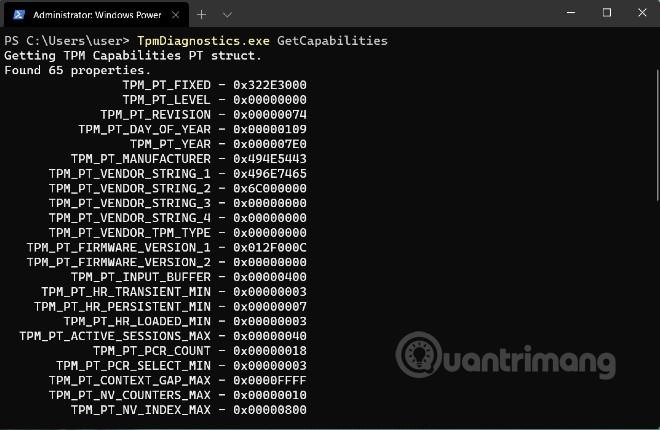

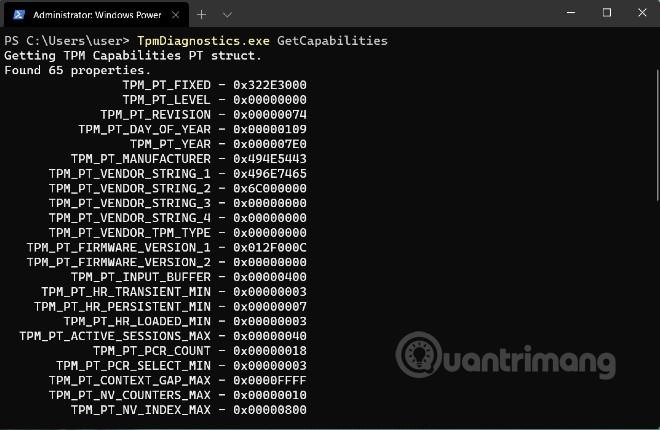

Тут ви можете ввести команди керування TPM Diagnostics. Наприклад, команда TpmDiagnostics.exe GetCapabilities перерахує можливості та налаштування мікросхеми TPM на вашій машині, як показано нижче:

Окрім запиту збережених ключів безпеки та іншої інформації, ви також можете використовувати діагностику TPM для кодування/декодування файлів Base64, Hexadecimal і Binary.

За допомогою діагностики TPM ви можете дізнатися багато інформації про основний механізм безпеки Windows 11. Однак ми рекомендуємо вам не «захоплюватися» цим інструментом діагностики TPM, якщо ви його не розумієте. При неправильному налаштуванні ви можете втратити ключі, необхідні для роботи на вашому комп'ютері.

Нижче наведено список усіх команд, доступних у інструменті діагностики TPM:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities