Κατά την κυκλοφορία των Windows 11 , η Microsoft ανακοίνωσε ότι το λειτουργικό σύστημα θα υποστηρίζει μόνο υπολογιστές με τσιπ ασφαλείας TPM 2.0. Σύμφωνα με τη Microsoft, το TMP 2.0 είναι ένα βασικό στοιχείο για την παροχή ασφάλειας με τα Windows Hello και BitLoker. Αυτό βοηθά τα Windows 11 να προστατεύουν καλύτερα την ταυτότητα και τα δεδομένα των χρηστών.

Για να βοηθήσει τους χρήστες και τους διαχειριστές να ελέγχουν εύκολα τα δεδομένα που είναι αποθηκευμένα στο TPM, η Microsoft έχει προσθέσει ένα εργαλείο που ονομάζεται TPM Diagnostics. Αυτό είναι ένα πρόσθετο εργαλείο, επομένως για να το χρησιμοποιήσετε, πρέπει πρώτα να το εγκαταστήσετε.

Για να εγκαταστήσετε και να χρησιμοποιήσετε το TPM Diagnostics στα Windows 11, ακολουθήστε αυτές τις οδηγίες:

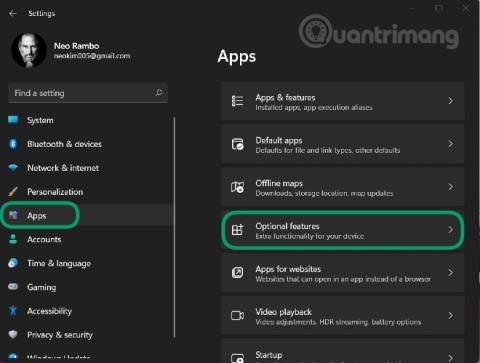

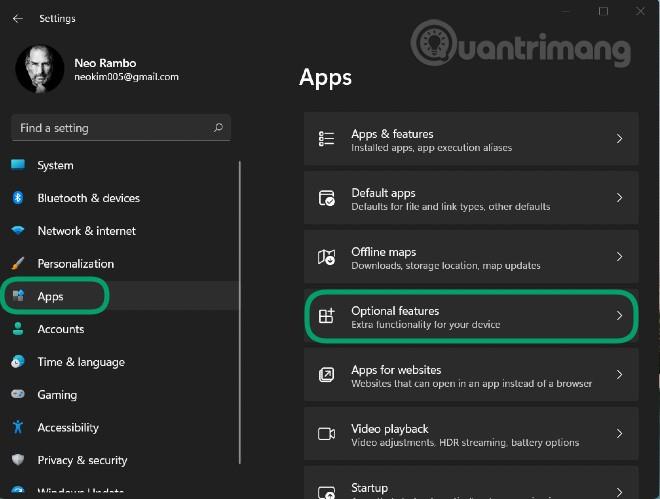

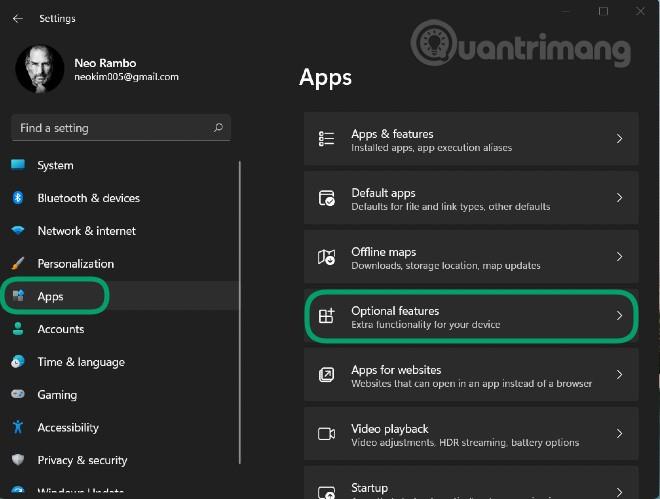

Βήμα 1 : Πατήστε Windows + I για να ανοίξετε τις Ρυθμίσεις και, στη συνέχεια, μεταβείτε στην ενότητα Εφαρμογές στην αριστερή γραμμή

Βήμα 2 : Κάντε κλικ στην επιλογή Προαιρετικές λειτουργίες

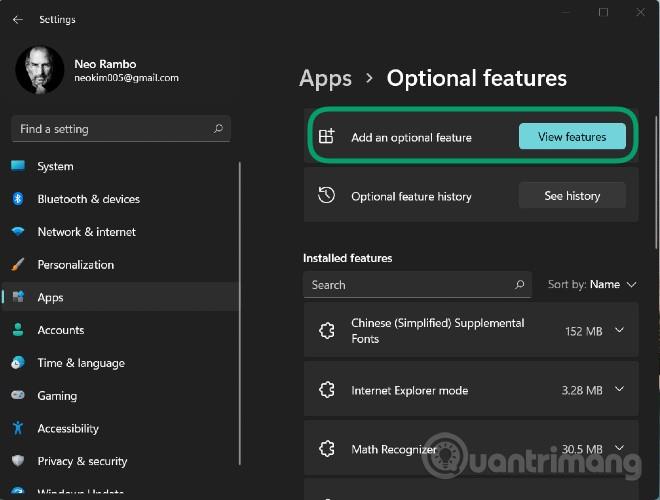

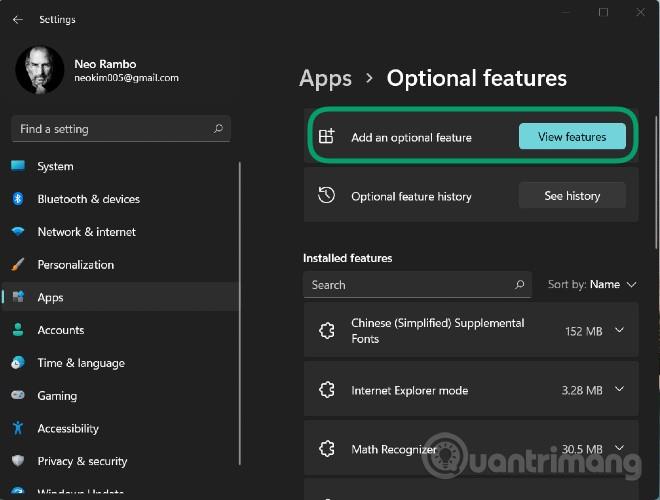

Βήμα 3 : Κάντε κλικ στην Προβολή χαρακτηριστικών στην ενότητα Προσθήκη προαιρετικής δυνατότητας

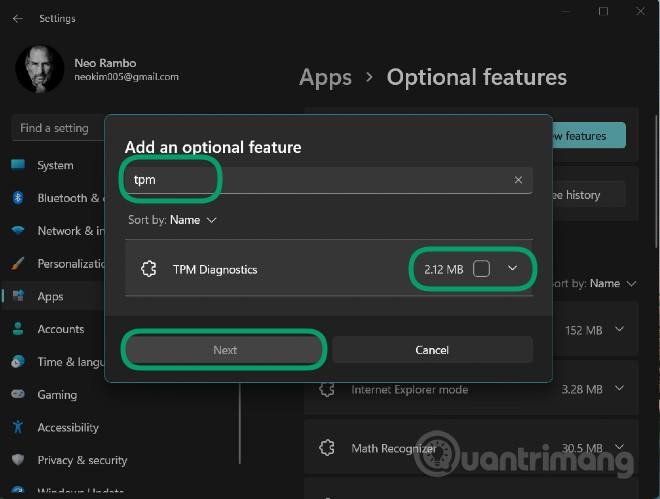

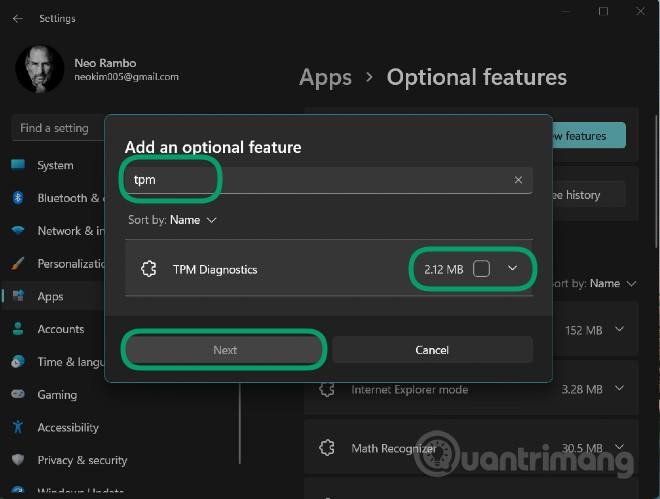

Βήμα 4 : Εισαγάγετε tpm στο πλαίσιο αναζήτησης, κάντε κλικ δίπλα στο εργαλείο TPM Diagnostics που φαίνεται παρακάτω και κάντε κλικ στο Επόμενο > Εγκατάσταση για να επιβεβαιώσετε την εγκατάσταση

Βήμα 5 : Αφού περιμένετε να εγκατασταθεί το σύστημα, μπορείτε να χρησιμοποιήσετε το TPM Diagnostics μέσω του παραθύρου εντολών του Windows Terminal (Admin) (νέο όνομα της γραμμής εντολών)

Βήμα 6 : Πατήστε Windows + X για να ανοίξετε το μενού Power User και, στη συνέχεια, επιλέξτε Windows Terminal (Διαχειριστής)

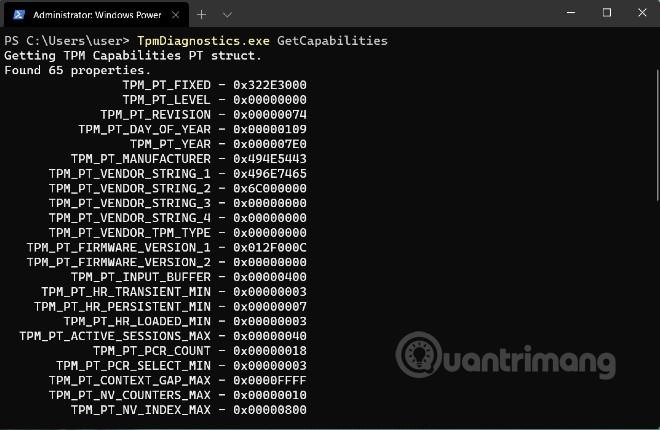

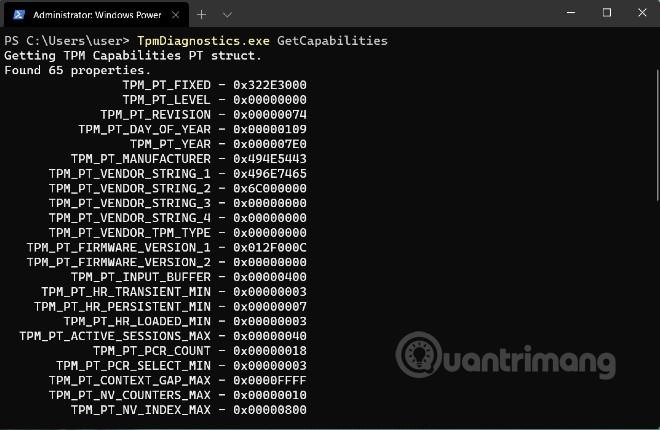

Εδώ μπορείτε να εισαγάγετε εντολές ελέγχου TPM Diagnostics. Για παράδειγμα, η εντολή GetCapabilities TpmDiagnostics.exe θα εμφανίσει τις δυνατότητες και τις ρυθμίσεις του τσιπ TPM στον υπολογιστή σας, όπως φαίνεται παρακάτω:

Εκτός από την αναζήτηση αποθηκευμένων κλειδιών ασφαλείας και άλλων πληροφοριών, μπορείτε επίσης να χρησιμοποιήσετε το TPM Diagnostics για την κωδικοποίηση/αποκωδικοποίηση αρχείων Base64, Hexadecimal και Binary.

Με το TPM Diagnostics, μπορείτε να μάθετε πολλές πληροφορίες σχετικά με τον βασικό μηχανισμό ασφαλείας των Windows 11. Ωστόσο, σας συνιστούμε να μην «μπαζεύετε» πάρα πολύ σε αυτό το εργαλείο TPM Diagnostics, εάν δεν το καταλαβαίνετε. Εάν δεν έχει ρυθμιστεί σωστά, μπορεί να χάσετε τα κλειδιά που είναι απαραίτητα για λειτουργίες στον υπολογιστή σας.

Παρακάτω είναι μια λίστα με όλες τις εντολές που είναι διαθέσιμες στο εργαλείο TPM Diagnostics:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities