Microsoft při uvedení Windows 11 oznámil, že operační systém bude podporovat pouze počítače s bezpečnostními čipy TPM 2.0. Podle Microsoftu je TMP 2.0 klíčovou součástí pro zajištění zabezpečení pomocí Windows Hello a BitLoker. To pomáhá systému Windows 11 lépe chránit identity a data uživatelů.

Aby uživatelé a správci mohli snadno ovládat data uložená na TPM, přidala společnost Microsoft nástroj nazvaný TPM Diagnostics. Jedná se o doplňkový nástroj, takže jej chcete používat, musíte jej nejprve nainstalovat.

Chcete-li nainstalovat a používat diagnostiku TPM v systému Windows 11, postupujte podle těchto pokynů:

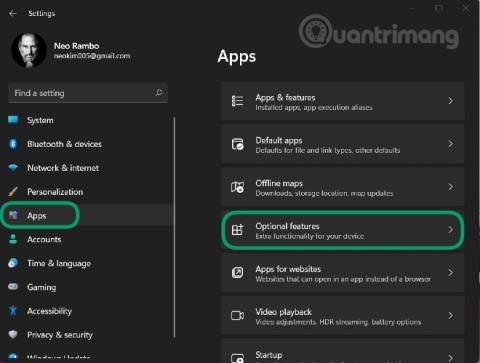

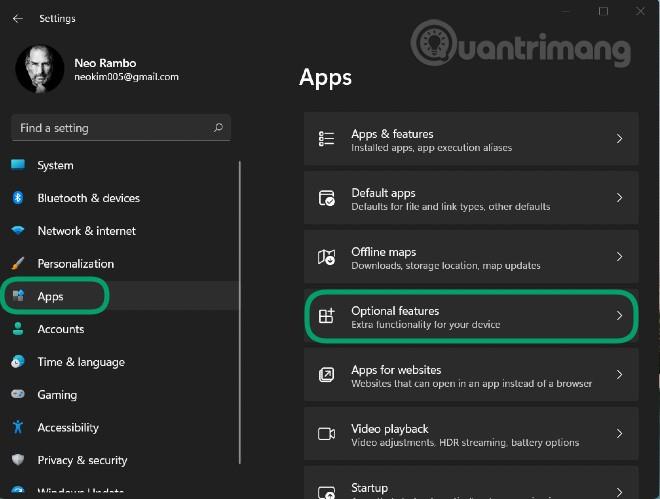

Krok 1 : Stisknutím kláves Windows + I otevřete Nastavení a poté přejděte do sekce Aplikace na levém panelu

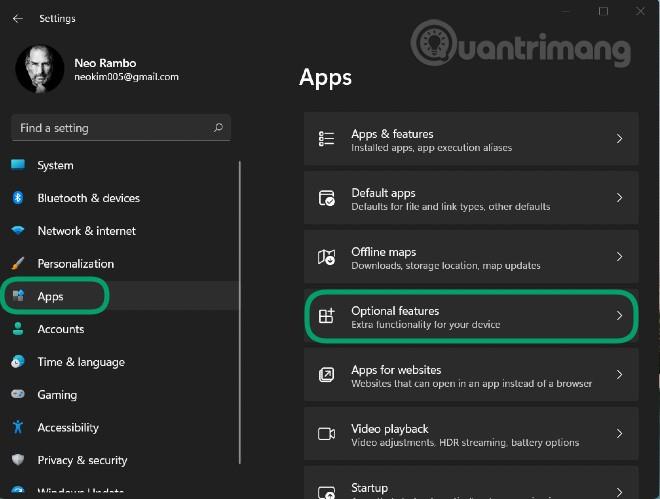

Krok 2 : Klikněte na Volitelné funkce

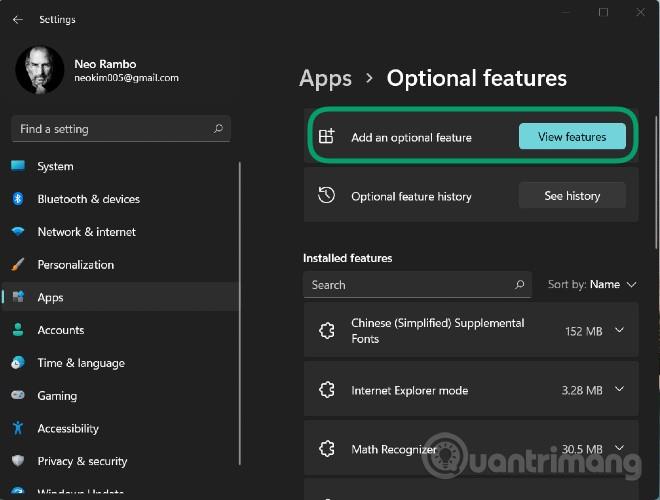

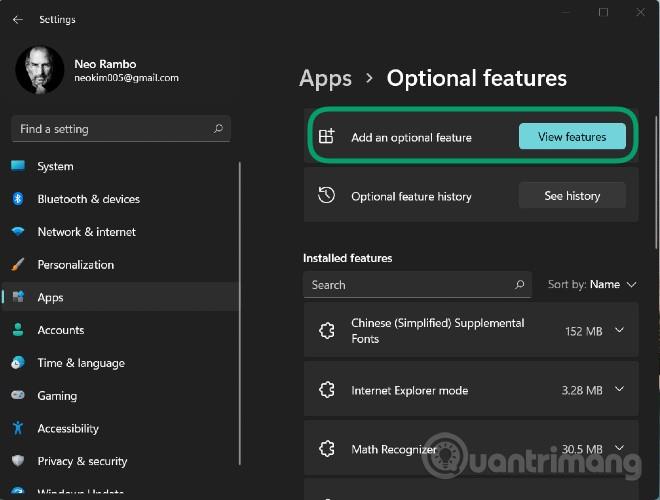

Krok 3 : Klikněte na Zobrazit funkce v části Přidat volitelnou funkci

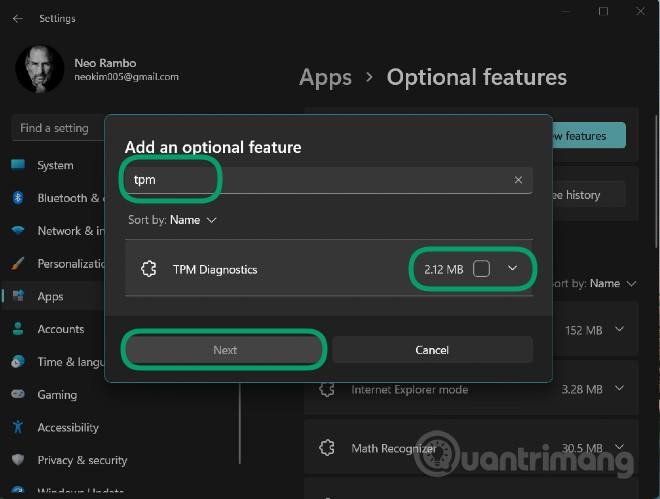

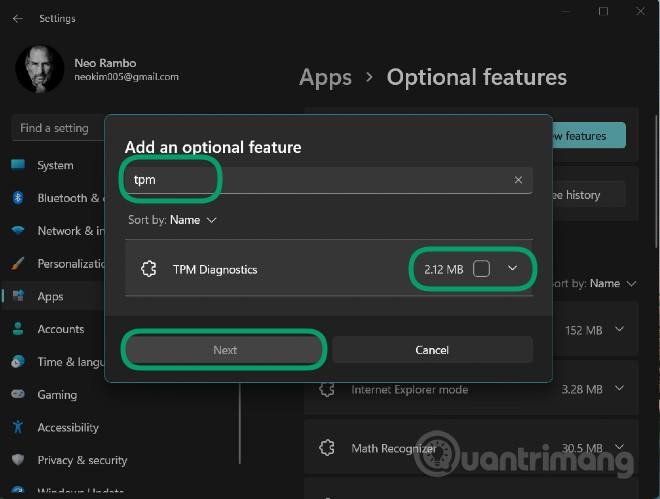

Krok 4 : Do vyhledávacího pole zadejte tpm , klikněte na vedle níže zobrazeného diagnostického nástroje TPM a kliknutím na Další > Instalovat potvrďte instalaci

Krok 5 : Po čekání na instalaci systému můžete použít diagnostiku TPM prostřednictvím příkazového okna Windows Terminal (Admin) (nový název příkazového řádku)

Krok 6 : Stisknutím Windows + X otevřete nabídku Power User a poté vyberte Windows Terminal (Admin)

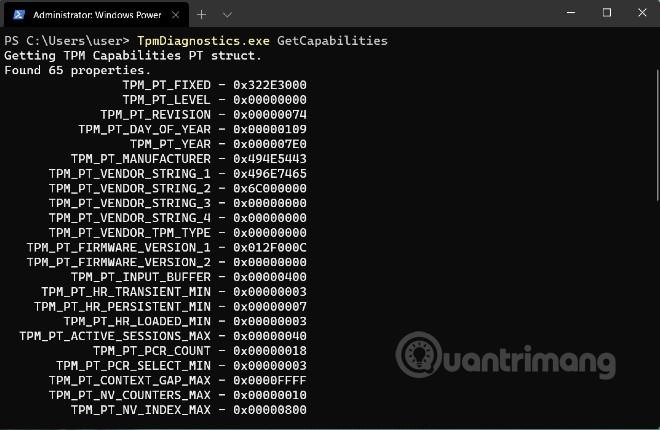

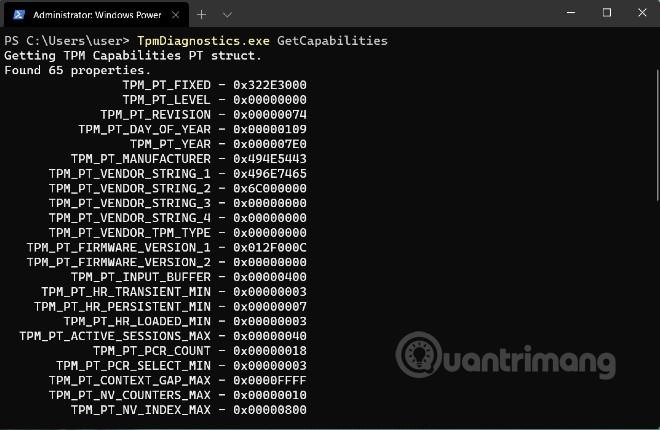

Zde můžete zadávat ovládací příkazy TPM Diagnostics. Například příkaz TpmDiagnostics.exe GetCapabilities zobrazí seznam možností a nastavení čipu TPM na vašem počítači, jak je uvedeno níže:

Kromě dotazování uložených bezpečnostních klíčů a dalších informací můžete také použít TPM Diagnostics ke kódování/dekódování Base64, Hexadecimálních a binárních souborů.

S TPM Diagnostics se můžete dozvědět mnoho informací o základním bezpečnostním mechanismu Windows 11. Doporučujeme však, abyste se s tímto nástrojem TPM Diagnostics příliš „nemazali“, pokud mu nerozumíte jasné. Při nesprávné konfiguraci můžete ztratit klíče nezbytné pro operace na vašem počítači.

Níže je uveden seznam všech příkazů dostupných v nástroji TPM Diagnostics:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities