При стартирането на Windows 11 Microsoft обяви, че операционната система ще поддържа само компютри с чипове за сигурност TPM 2.0. Според Microsoft, TMP 2.0 е ключов компонент за осигуряване на сигурност с Windows Hello и BitLoker. Това помага на Windows 11 да защитава по-добре самоличността и данните на потребителите.

За да помогне на потребителите и администраторите лесно да контролират данните, съхранявани в TPM, Microsoft добави инструмент, наречен TPM Diagnostics. Това е допълнителен инструмент, така че за да го използвате, първо трябва да го инсталирате.

За да инсталирате и използвате TPM Diagnostics на Windows 11, следвайте тези инструкции:

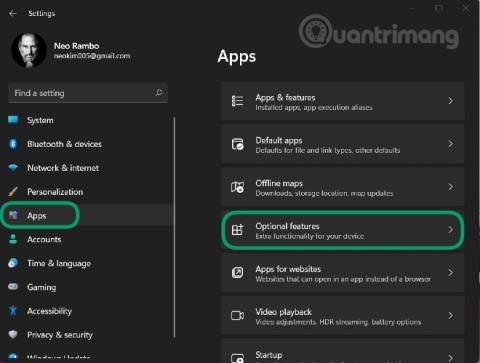

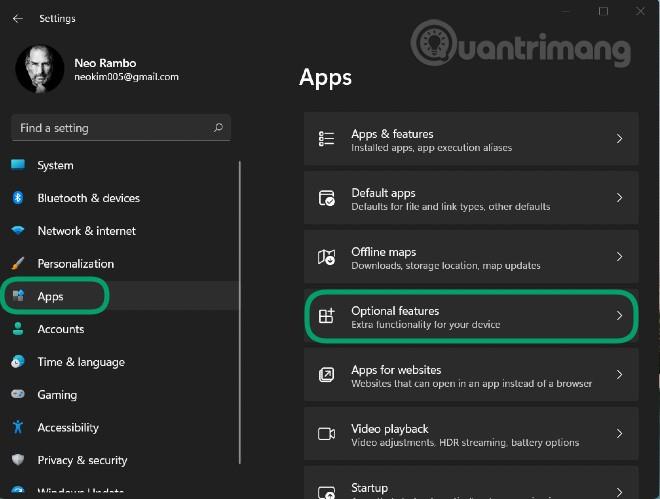

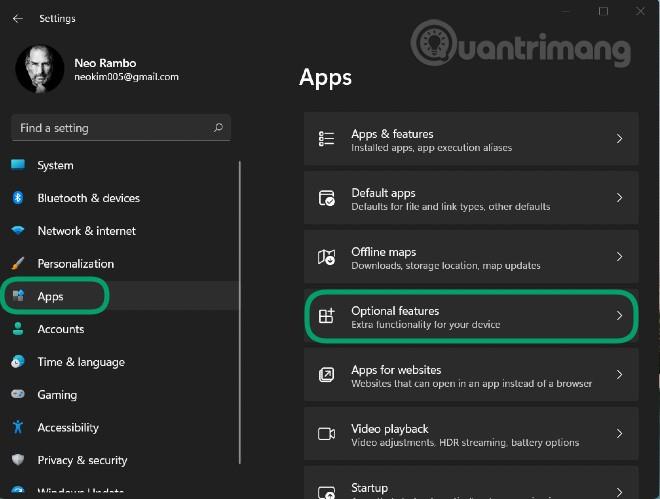

Стъпка 1 : Натиснете Windows + I , за да отворите Настройки , след което влезте в раздела Приложения в лявата лента

Стъпка 2 : Щракнете върху Опционални функции

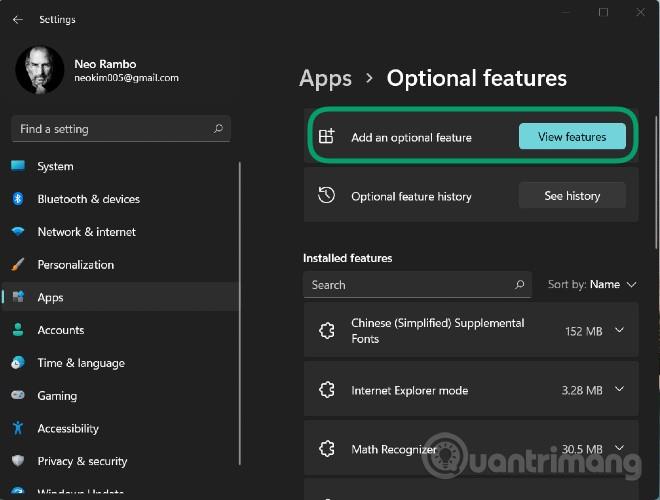

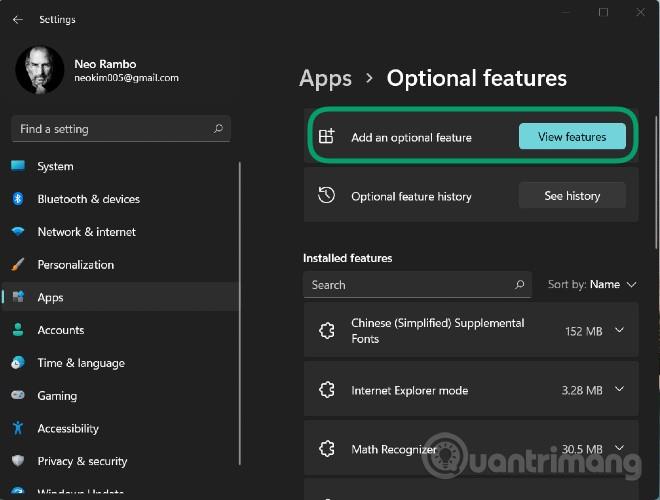

Стъпка 3 : Щракнете върху Преглед на функции в секцията Добавяне на незадължителна функция

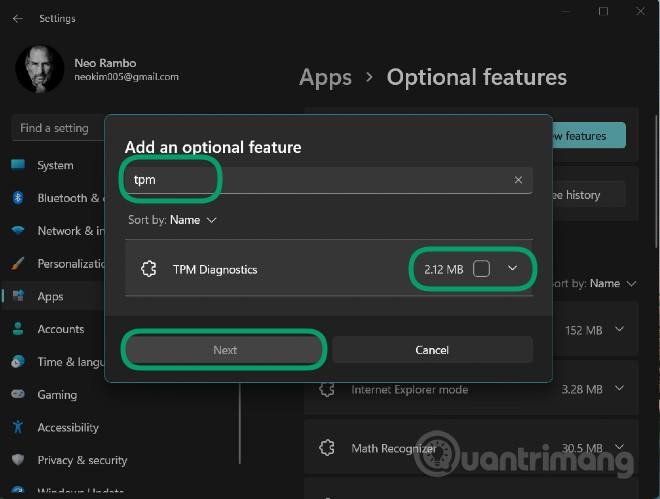

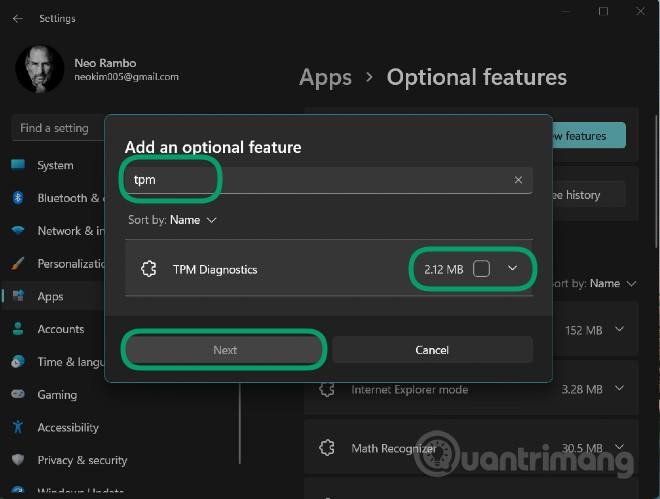

Стъпка 4 : Въведете tpm в полето за търсене, след което щракнете до инструмента за диагностика на TPM , показан по-долу, и щракнете върху Напред > Инсталиране , за да потвърдите инсталацията

Стъпка 5 : След като изчакате системата да се инсталира, можете да използвате TPM Diagnostics чрез командния прозорец на Windows Terminal (Admin) (ново име на Command Prompt)

Стъпка 6 : Натиснете Windows + X, за да отворите менюто Power User , след което изберете Windows Terminal (Admin)

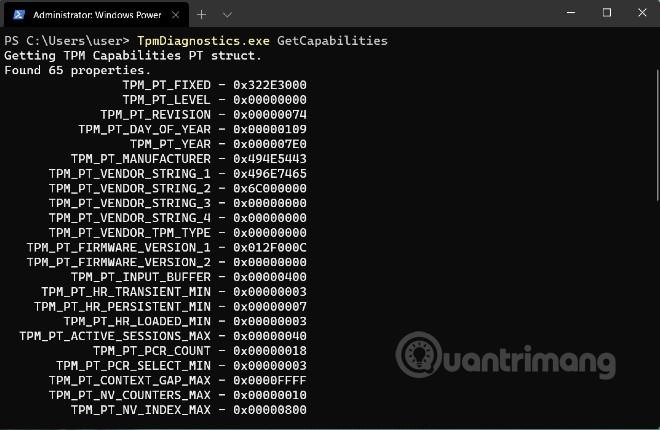

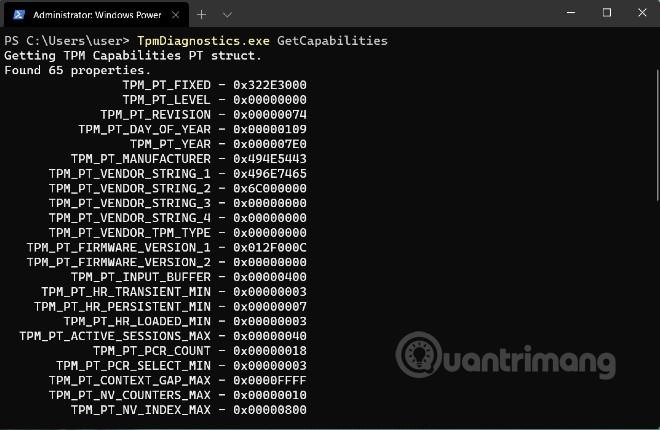

Тук можете да въведете контролни команди на TPM Diagnostics. Например командата TpmDiagnostics.exe GetCapabilities ще изброи възможностите и настройките на TPM чипа на вашата машина, както е показано по-долу:

В допълнение към заявките за съхранени ключове за сигурност и друга информация, можете също да използвате TPM Diagnostics за кодиране/декодиране на Base64, шестнадесетични и двоични файлове.

С TPM Diagnostics можете да научите много информация за основния механизъм за сигурност на Windows 11. Препоръчваме ви обаче да не се "забърквате" твърде много с този TPM диагностичен инструмент, ако не го разбирате. Ако е конфигуриран неправилно, можете да загубите ключове, необходими за операции на вашия компютър.

По-долу е даден списък на всички налични команди в инструмента за диагностика на TPM:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities