Беше пуснат експлойт код, който излага на риск Windows 10 20H2 и Windows Server 20H2

Изследовател по сигурността пусна PoC за сериозна уязвимост в сигурността, открита в най-новите версии на Windows 10 и Windows Server.

Според Bleeping Computer, уязвимостта CVE-2021-3166 е открита за първи път в HTTP протоколния стек (HTTP.sys), използван от уеб сървъра на Windows Internet Information Services (IIS) като манипулатор на протоколи за обработка на заявки.

Въпреки това, за да се възползва от тази уязвимост, нападателят ще трябва да изпрати специален пакет до сървъри, които все още използват уязвимия HTTP протоколен стек за обработка на пакети. За щастие обаче Microsoft наскоро коригира тази уязвимост като част от скорошната актуализация на Patch Tuesday, така че тази уязвимост засяга само Windows 10 20H2 и Windows Server 20H2.

Тъй като тази грешка може да позволи на неупълномощен нападател да изпълни отдалечено произволен код, Microsoft препоръчва на организациите да коригират всички засегнати сървъри възможно най-скоро.

Изследователят по сигурността Алекс Суше пусна PoC без автоматично разпространение, за да покаже как заплаха може да използва CVE-2021-3166 за извършване на атаки срещу Windows 10 системи и сървъри , уязвими за атака.

Чрез злоупотреба с уязвимост за използване след освобождаване в HTTP.sys експлойтът на Souchet може да задейства атака за отказ на услуга (DoS), водеща до син екран на смъртта (BSoD) върху работата на уязвимите системи.

Въпреки че пускането на PoC експлойт за тази уязвимост може да улесни киберпрестъпниците да разработят свои собствени експлойти, реалността е, че тази уязвимост вече е коригирана и пусната от Microsoft в актуализации на Windows.10 най-нови, което означава, че повечето системи са защитени от атаки.

Ако обаче не сте инсталирали най-новата актуализация на Windows 10 от Microsoft, сега е моментът да го направите, за да не станете жертва на потенциални атаки, които се възползват от тази уязвимост.

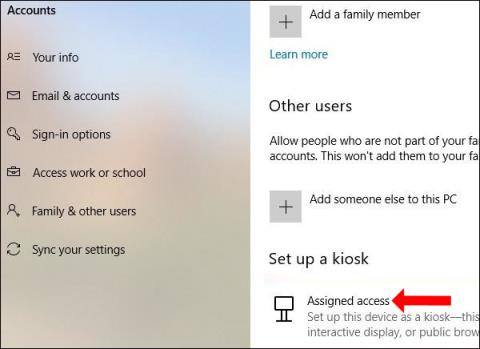

Режимът на павилион в Windows 10 е режим за използване само на 1 приложение или достъп само до 1 уебсайт с гост потребители.

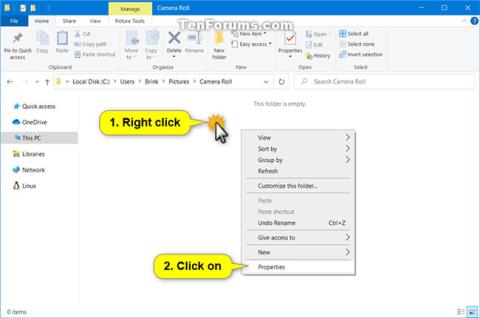

Това ръководство ще ви покаже как да промените или възстановите местоположението по подразбиране на папката Camera Roll в Windows 10.

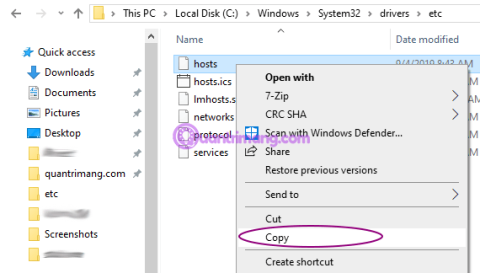

Редактирането на файла hosts може да доведе до невъзможност за достъп до интернет, ако файлът не е модифициран правилно. Следващата статия ще ви насочи как да редактирате файла hosts в Windows 10.

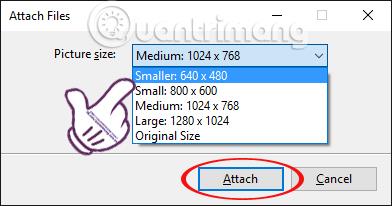

Намаляването на размера и капацитета на снимките ще ви улесни да ги споделяте или изпращате на всеки. По-специално, в Windows 10 можете групово да преоразмерявате снимки с няколко прости стъпки.

Ако не е необходимо да показвате наскоро посетени елементи и места от съображения за сигурност или поверителност, можете лесно да го изключите.

Microsoft току-що пусна Windows 10 Anniversary Update с много подобрения и нови функции. В тази нова актуализация ще видите много промени. От поддръжката на писалка на Windows Ink до поддръжката на разширение на браузъра Microsoft Edge, менюто "Старт" и Cortana също са значително подобрени.

Едно място за управление на много операции направо в системната област.

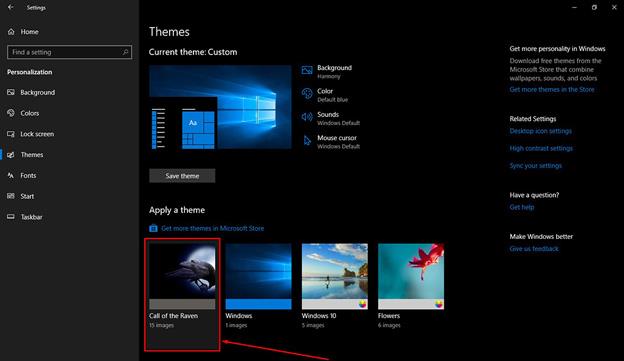

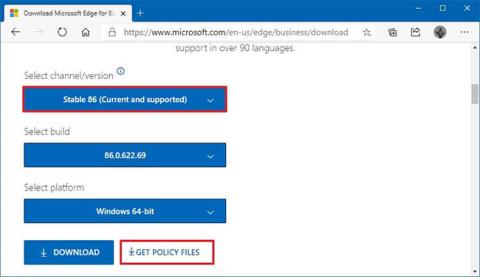

В Windows 10 можете да изтеглите и инсталирате шаблони за групови правила, за да управлявате настройките на Microsoft Edge и това ръководство ще ви покаже процеса.

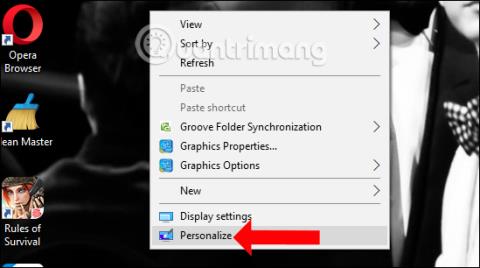

Тъмният режим е интерфейс с тъмен фон на Windows 10, който помага на компютъра да пести енергия от батерията и намалява въздействието върху очите на потребителя.

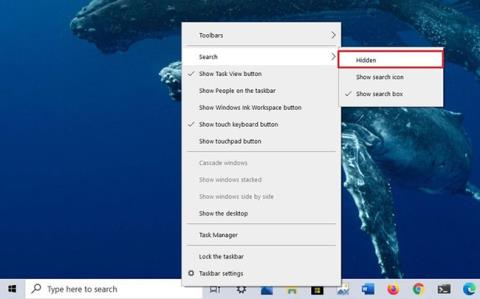

Лентата на задачите има ограничено пространство и ако редовно работите с множество приложения, може бързо да ви свърши мястото, за да закачите повече от любимите си приложения.