Microsoft pri uvedení Windows 11 oznámil, že operačný systém bude podporovať iba počítače s bezpečnostnými čipmi TPM 2.0. Podľa Microsoftu je TMP 2.0 kľúčovým komponentom pre zabezpečenie zabezpečenia pomocou Windows Hello a BitLoker. To pomáha systému Windows 11 lepšie chrániť identity a údaje používateľov.

S cieľom pomôcť používateľom a správcom jednoducho kontrolovať údaje uložené na TPM pridala spoločnosť Microsoft nástroj s názvom TPM Diagnostics. Toto je doplnkový nástroj, takže ak ho chcete používať, musíte ho najskôr nainštalovať.

Ak chcete nainštalovať a používať diagnostiku TPM v systéme Windows 11, postupujte podľa týchto pokynov:

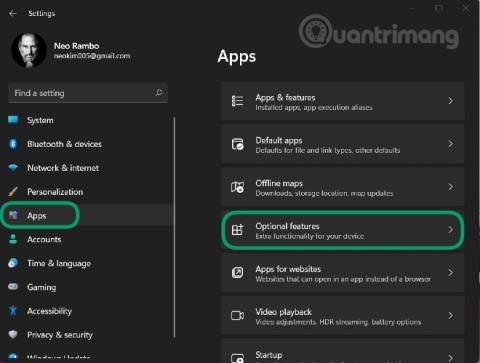

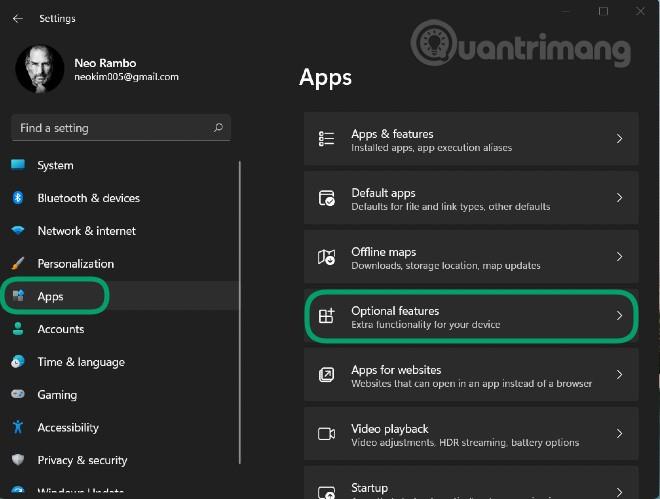

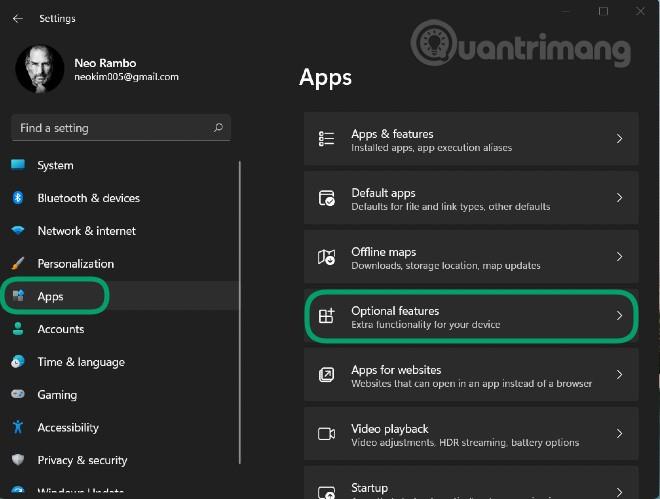

Krok 1 : Stlačením klávesov Windows + I otvorte Nastavenia a potom prejdite do sekcie Aplikácie na ľavom paneli

Krok 2 : Kliknite na položku Voliteľné funkcie

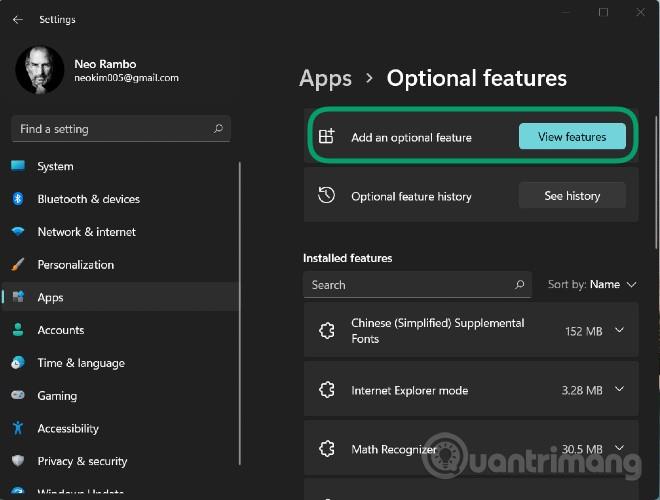

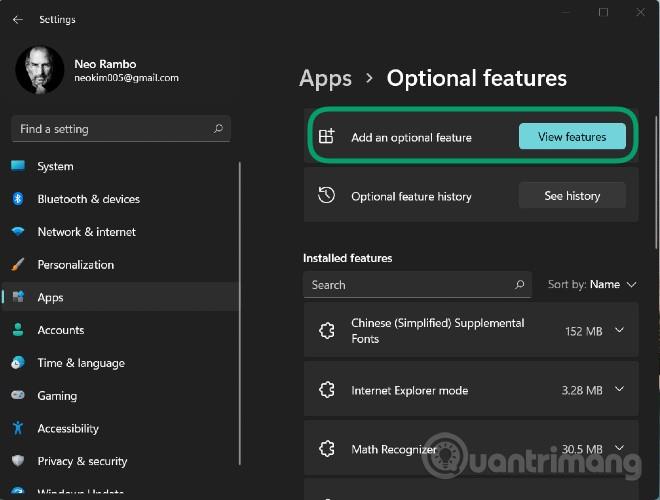

Krok 3 : Kliknite na položku Zobraziť funkcie v časti Pridať voliteľnú funkciu

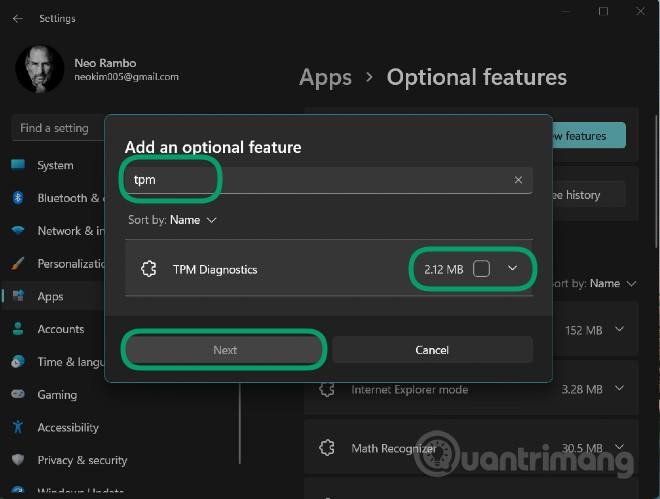

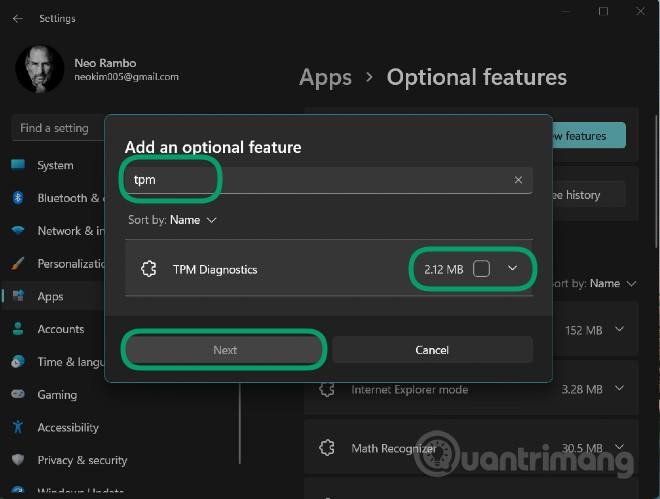

Krok 4 : Do vyhľadávacieho poľa zadajte tpm , potom kliknite na vedľa diagnostického nástroja TPM zobrazeného nižšie a kliknutím na Ďalej > Inštalovať potvrďte inštaláciu

Krok 5 : Po čakaní na inštaláciu systému môžete použiť diagnostiku TPM prostredníctvom príkazového okna Windows Terminal (Admin) (nový názov príkazového riadka)

Krok 6 : Stlačením klávesov Windows + X otvorte ponuku Power User a potom vyberte položku Windows Terminal (Admin)

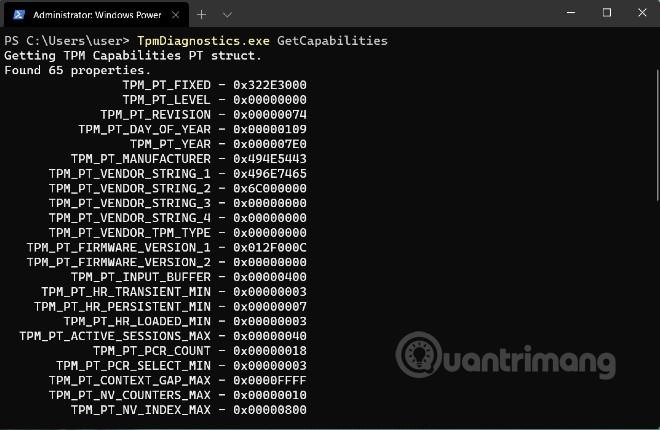

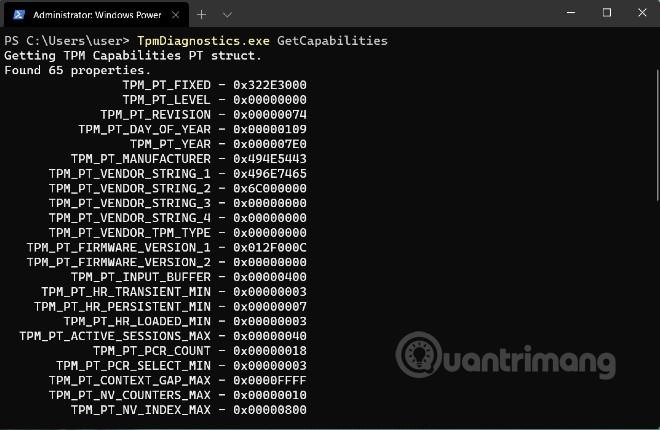

Tu môžete zadávať ovládacie príkazy diagnostiky TPM. Napríklad príkaz TpmDiagnostics.exe GetCapabilities zobrazí zoznam možností a nastavení čipu TPM na vašom počítači, ako je uvedené nižšie:

Okrem dotazovania uložených bezpečnostných kľúčov a iných informácií môžete tiež použiť TPM Diagnostics na kódovanie/dekódovanie Base64, Hexadecimálnych a binárnych súborov.

Pomocou TPM Diagnostics sa môžete dozvedieť veľa informácií o základnom bezpečnostnom mechanizme Windows 11. Odporúčame vám však, aby ste sa s týmto nástrojom TPM Diagnostics príliš „nezabávali“, ak mu nerozumiete. Ak je nakonfigurovaný nesprávne, môžete stratiť kľúče potrebné na operácie na vašom počítači.

Nižšie je uvedený zoznam všetkých príkazov dostupných v nástroji TPM Diagnostics:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities