Kodsignering är en metod för att använda en certifikatbaserad digital signatur för en mjukvara så att operativsystemet och användarna kan avgöra dess säkerhet. Endast rätt programvara kan använda motsvarande digitala signatur.

Användare kan säkert ladda ner och installera programvara och utvecklare skyddar sina produkters rykte med kodsignering. Hackare och distributörer av skadlig programvara använder dock det exakta systemet för att få skadlig kod genom antivirusprogram och andra säkerhetsprogram . Så vad är kodsignerad malware och hur fungerar det?

Vad är kodsignerad skadlig kod?

När programvara är digitalt signerad betyder det att den har en officiell digital signatur. Certifikatmyndigheten utfärdar ett certifikat till en programvara för att fastställa att programvaran är laglig och säker att använda.

Användare behöver inte oroa sig eftersom operativsystemet kommer att kontrollera certifikatet och verifiera den digitala signaturen. Till exempel använder Windows en certifikatkedja som innehåller alla nödvändiga certifikat för att säkerställa att programvaran är legitim.

Certifikatkedjan innehåller alla certifikat som krävs för att certifiera den enhet som identifieras av slutcertifikatet. Faktum är att det består av ett terminalcertifikat, ett mellanliggande CA-certifikat och ett rot-CA-certifikat som alla parter i kedjan litar på. Varje mellanliggande CA-certifikat i kedjan innehåller ett certifikat utfärdat av CA en nivå ovanför det. Rot-CA utfärdar certifikat för sig själv.

När systemet väl är igång kan du lita på programvaran, kodsigneringssystemet och CA. Skadlig programvara är skadlig programvara, är opålitlig och har inte tillgång till certifikatutfärdare eller kodsignering.

Hackare stjäl certifikat från certifikatutfärdare

Antivirusprogram vet att skadlig programvara är skadlig eftersom den påverkar ditt system negativt. Det utlöser varningar, användare rapporterar problem och antivirusprogram kan skapa signaturer för skadlig programvara för att skydda andra datorer som använder samma antivirusmotor.

Men om skapare av skadlig programvara kunde signera skadlig programvara med officiella digitala signaturer, skulle ovanstående process inte ske. Istället kan kodsjungad skadlig kod komma in i systemet via den officiella vägen eftersom ditt antivirusprogram och ditt operativsystem inte upptäcker något farligt.

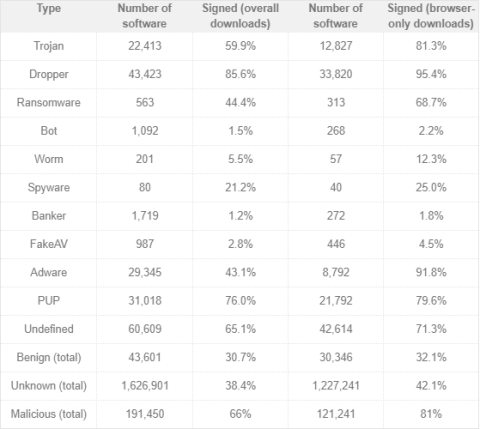

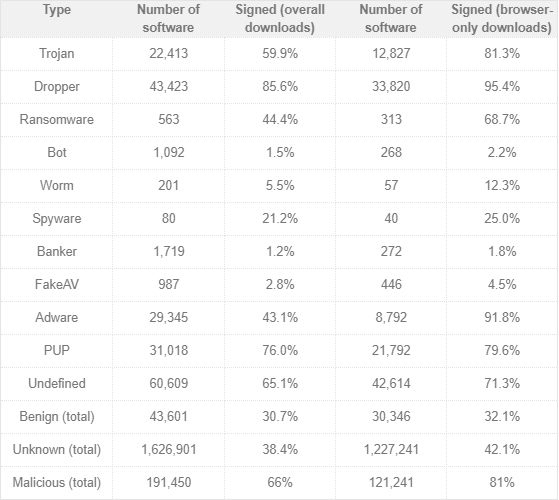

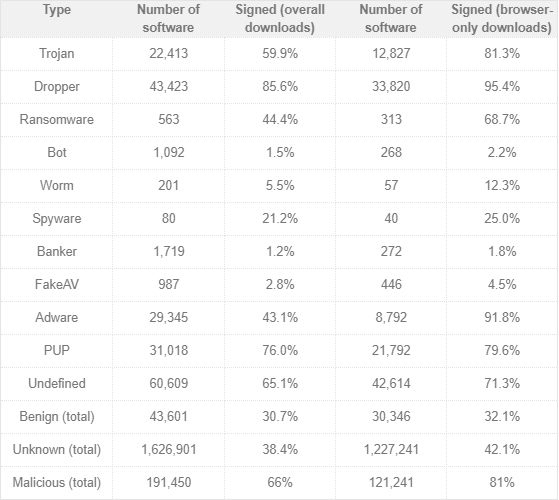

Enligt Trend Micros forskning är hela skadlig programvara fokuserad på att stödja utvecklingen och distributionen av kodsignerad skadlig programvara. Operatörer av skadlig programvara har tillgång till giltiga certifikat som används för att signera skadlig kod. Tabellen nedan visar mängden skadlig programvara som använder kodsignering för att undvika antivirusprogram sedan april 2018.

Trend Micros forskning visar också att cirka 66 % av skadlig programvara har digitala signaturer. Dessutom finns det vissa specifika typer av skadlig programvara som har flera versioner av digitala signaturer som trojaner , droppare och ransomware .

Var kommer det digitala certifikatet för kodsignering ifrån?

Distributörer och utvecklare av skadlig programvara har två sätt att skapa kodsignerad skadlig programvara. De stjäl certifikat från certifikatutfärdaren genom att direkt eller förvärva eller utge sig för att vara en legitim organisation och begära ett certifikat från CA.

Som du kan se är CA inte den enda platsen för hackare. Distributörer med tillgång till legitima certifikat kan sälja betrodda digitalt signerade certifikat till utvecklare och distributörer av skadlig programvara.

Ett säkerhetsforskningsteam från Masaryk University i Tjeckien och Maryland Cybersecurity Center upptäckte fyra organisationer som säljer Microsoft Authenticode-certifikat till anonyma köpare. När en utvecklare av skadlig programvara har ett Microsoft Authenticode-certifikat kan de signera alla möjliga skadliga program genom kodsignering och certifikatbaserat skydd.

I vissa andra fall, istället för att stjäla certifikat, kommer hackare att infiltrera programvarans byggserver. När en ny mjukvaruversion släpps kommer den att ha ett legitimt certifikat, hackare drar fördel av denna process för att lägga till skadlig kod.

Exempel på kodsignerad skadlig programvara

Så, hur ser kodsignerad malware ut? Nedan finns tre exempel på den här typen av skadlig programvara.

- Stuxnet malware : Denna skadliga programvara förstörde Irans kärnkraftsprogram med hjälp av två stulna certifikat och fyra nolldagars sårbarheter. Dessa certifikat stals från två företag JMicron och Realtek. Stuxnet använde stulna certifikat för att undvika Windows nya introduktionskrav på att alla drivrutiner kräver verifiering.

- Asus-serverintrång: Mellan juni och november 2018 penetrerade hackare en Asus-server som företag använder för att skicka programuppdateringar till användarna. Forskning vid Kaspersky Lab visar att cirka 500 tusen Windows-enheter fick denna skadliga uppdatering innan de upptäcktes. Utan att stjäla certifikat signerar dessa hackare legitima digitala Asus-certifikat för sin skadliga programvara innan programvaruservern distribuerar systemuppdateringar.

- Flame malware: Variant av Flame-modulen skadlig programvara som riktar sig mot länder i Mellanöstern och använder bedrägligt signerade certifikat för att undvika upptäckt. Flame-utvecklare använde en svag krypteringsalgoritm för att förfalska digitala kodsigneringscertifikat, vilket fick det att se ut som om Microsoft hade signerat dem. Till skillnad från Stuxnet, som var tänkt att vara destruktivt, är Flame ett spionverktyg som söker efter PDF-filer, AutoCAD-filer, textfiler och andra typer av viktiga industridokument.

Hur undviker man kodsignerad skadlig kod?

Denna typ av skadlig programvara använder kodsignering för att undvika upptäckt av antivirusprogram och antivirussystem, så det är extremt svårt att skydda mot kodsignerad skadlig kod. Det är viktigt att alltid uppdatera antivirusprogram och system, undvik att klicka på okända länkar och kontrollera noga var länken kommer ifrån innan du följer den. Se artikeln Risker med skadlig programvara och hur du undviker det .