Lär dig mer om Telnet-protokollet

Telnet är ett kommandoradsprotokoll som används för att fjärrstyra olika enheter såsom servrar, datorer, routrar, switchar, kameror, brandväggar.

Telnet är ett kommandoradsprotokoll som används för att fjärrstyra olika enheter såsom servrar, datorer, routrar, switchar, kameror, brandväggar. Telnet är ett protokoll som ger enkla fjärranslutningar. Telnet ansvarar för att skicka kommandon eller data till en fjärransluten nätverksanslutning. Detta gör detta protokoll mycket populärt i IT-system. Telnet kommer ofta efter SSH för fjärrsystemhantering med hjälp av kommandoraden.

Vad är Telnet? Vad används Telnet till?

Telnet-protokollet skapades med hjälp av datornätverk. Datornätverk gör datorer tillgängliga för fjärrhantering och användning. Telnet skapades som ett fjärrstyrningsprotokoll för kommandoradsgränssnitt. Telnet användes första gången 1969 och designades som ett enkelt TCP/IP-protokoll .

Telnet har en gemensam klient- och serverstruktur. Serversidan kommer att tillhandahålla Telnet-tjänst för att ansluta från klientens Telnet-applikationer. Telnet-serversidan lyssnar vanligtvis på TCP-port 23 för att acceptera Telnet-anslutningar. Men denna port kan ändras av säkerhetsskäl eller andra skäl. Därför måste Telnet-klienten tydligt identifiera Telnet-porten.

Telnet är ett enkelt protokoll så det har väldigt få funktioner. Telnet-protokollet tillhandahåller följande funktioner för fjärrsystemhantering.

Som sagt tidigare är Telnet ett mycket populärt protokoll, vilket innebär att det används av en mängd olika enheter över ett brett spektrum. Nedan finns en lista över enheter som använder Telnet för fjärrhantering.

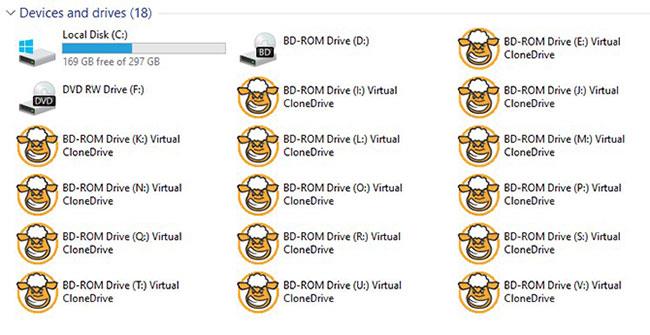

Som nämnts tidigare består Telnets struktur av en server och en klient. Telnet-server och klient kan installeras i alla Linux-distributioner som Ubuntu , Debian, Fedora, CentOS, RedHat, Mint , etc.

$ sudo apt install telnetTelnet-servrar och klienter kan installeras på Windows-servrar eller klienter på olika sätt. Telnet-klienten och -servern är förinstallerade på Windows. Alternativet är att installera tredjepartsapplikationer som MoboTerm, etc.

Telnets säkerhetsproblem är den största utmaningen med detta protokoll. Telnet-protokollet är okrypterat, vilket gör det till ett enkelt mål för man-in-the-midten-attacker . Telnet-trafik kan exponeras när som helst. Telnet tillhandahåller också bara lösenordsbaserad autentisering. Som tidigare nämnts kan lösenord som överförs över nätverket stjälas av angripare. Lösenordsbaserad autentisering är mindre säker än certifikat- eller nyckelbaserad autentisering.

Som standard krypterar inte Telnet-protokollet sin trafik. Om du vill kryptera din trafik kan du använda Telnet/s. Faktum är att flera TLS/SSL-tunnlar kommer att skapas och telnet-trafik överförs genom denna TLS/SSL-tunnel. Därför används inte Telnet/s i stor utsträckning.

Det finns olika alternativ för Telnet. SSH är ett populärt och bättre alternativ till Telnet-protokollet.

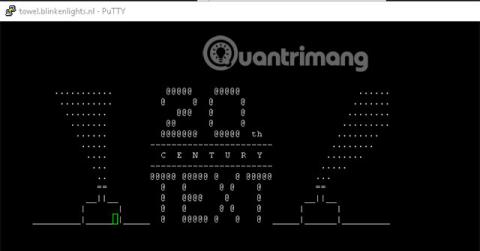

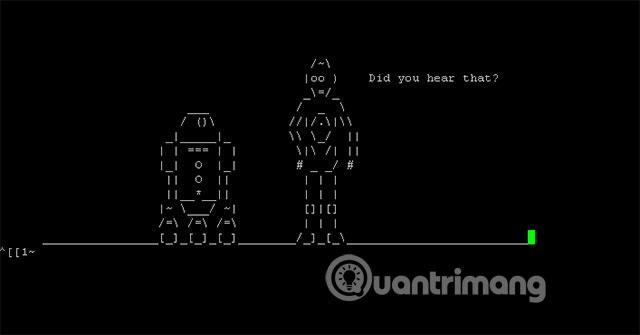

Det finns ett antal Telnet-tjänster på Internet som tillhandahåller ASCII- eller asciinema-baserade videor. Den här tjänsten kör en kort video över Telnet-protokollet. Du kan komma åt den här filmen från towel.blinkenlights.nl enligt följande:

$ telnet towel.blinkenlights.nl

Låt oss njuta!

One UI ersätter Samsung Experience som Samsungs anpassade gränssnitt för Android. Det är förenklat, överskådligt och utformat för att endast visa viktig information, vilket minskar distraktioner.

NTFS, FAT32, exFAT är filsystem på Windows, men specifikt vad är NTFS, vad är FAT32, vad är exFAT, vad är deras likheter och skillnader? Vi uppmanar läsarna att hänvisa till den här artikeln.

Telnet är ett kommandoradsprotokoll som används för att fjärrstyra olika enheter såsom servrar, datorer, routrar, switchar, kameror, brandväggar.

Om du inte använder ett lösenord, hur skyddar du ditt konto? Vad är lösenordslösa inloggningar och är de säkra? Låt oss ta reda på det med Quantrimang.com genom följande artikel!

När någon diskuterar att bevara känslig data kommer du förmodligen att höra termen "datakorruption". Så vad är "datakorruption" och hur kan du fixa dina filer om något går fel?

I takt med att tekniken runt omkring oss utvecklas måste brandväggar också föras till molnet för att hänga med i trenden. Det är därför termen molnbrandvägg föddes.

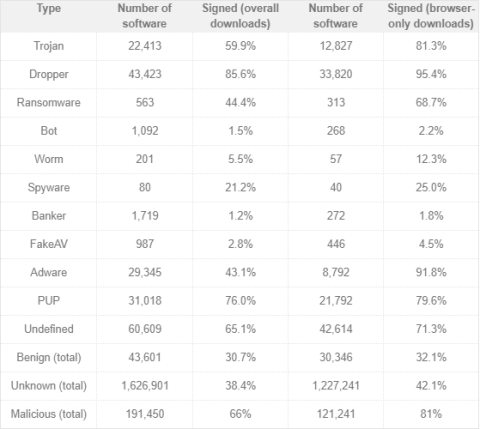

Kodsignering är en metod för att använda en certifikatbaserad digital signatur för en mjukvara så att operativsystemet och användarna kan avgöra dess säkerhet. Vad är kodsignerad skadlig programvara och hur fungerar det?

Virtuella privata nätverk är prisvärda, lätta att använda och är en viktig komponent i dator- och smartphone-inställningar. Tillsammans med din brandvägg och antivirus/anti-malware-lösning bör du installera ett VPN så att varje ögonblick du spenderar online är helt privat.

Under 2017 upptäckte säkerhetsforskare cirka 23 000 skadlig programvara varje dag, vilket är cirka 795 stycken skadlig programvara som produceras varje timme. Nyligen dök det upp en ny, mycket sofistikerad skadlig programvara som heter Mylobot.

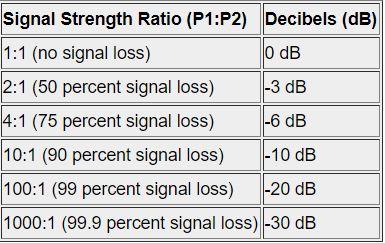

Decibel (dB) är en standardmåttenhet som används för att mäta styrkan hos trådbundna och trådlösa nätverkssignaler.