Ob lansiranju sistema Windows 11 je Microsoft napovedal, da bo operacijski sistem podpiral samo računalnike z varnostnimi čipi TPM 2.0. Po mnenju Microsofta je TMP 2.0 ključna komponenta za zagotavljanje varnosti z Windows Hello in BitLoker. To pomaga sistemu Windows 11 bolje zaščititi identitete in podatke uporabnikov.

Za pomoč uporabnikom in skrbnikom pri preprostem nadzoru podatkov, shranjenih v TPM, je Microsoft dodal orodje, imenovano TPM Diagnostics. To je dodatno orodje, zato ga morate za uporabo najprej namestiti.

Če želite namestiti in uporabljati diagnostiko TPM v sistemu Windows 11, sledite tem navodilom:

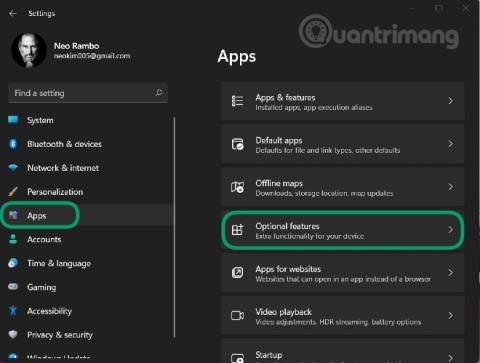

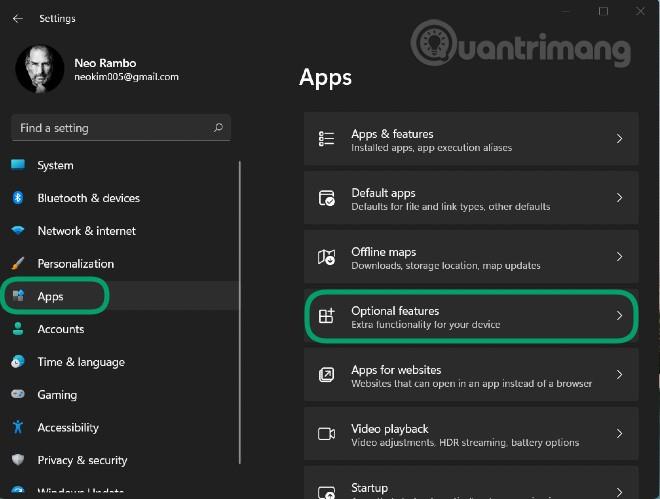

1. korak : pritisnite Windows + I , da odprete nastavitve , nato odprite razdelek z aplikacijami v levi vrstici

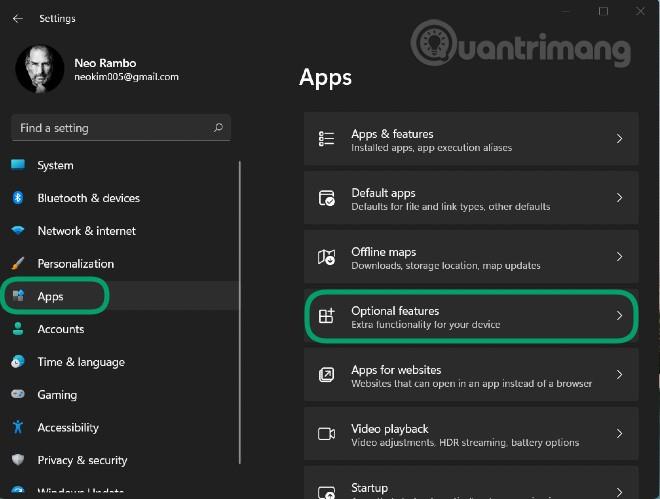

2. korak : Kliknite Izbirne funkcije

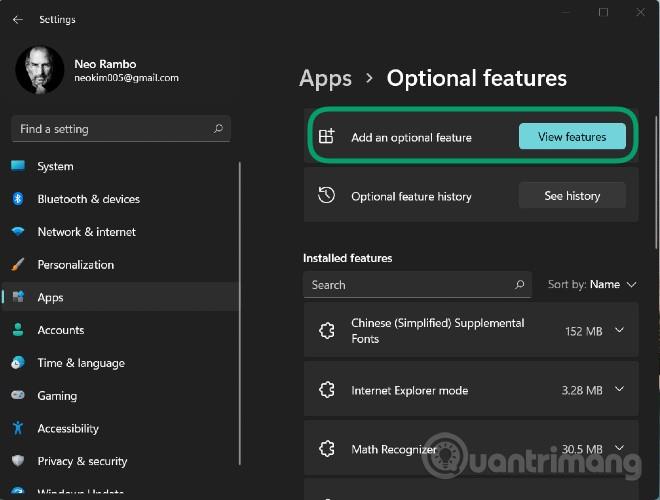

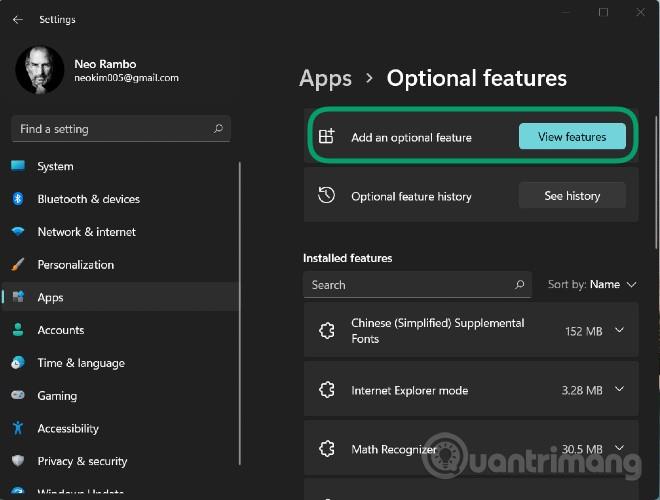

3. korak : kliknite Ogled funkcij v razdelku Dodaj izbirno funkcijo

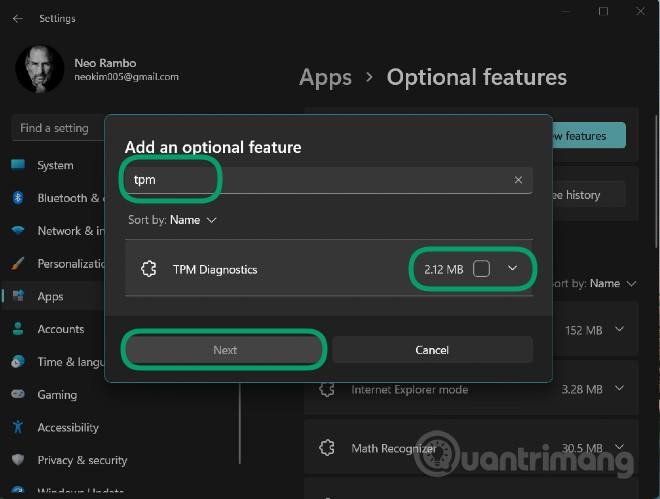

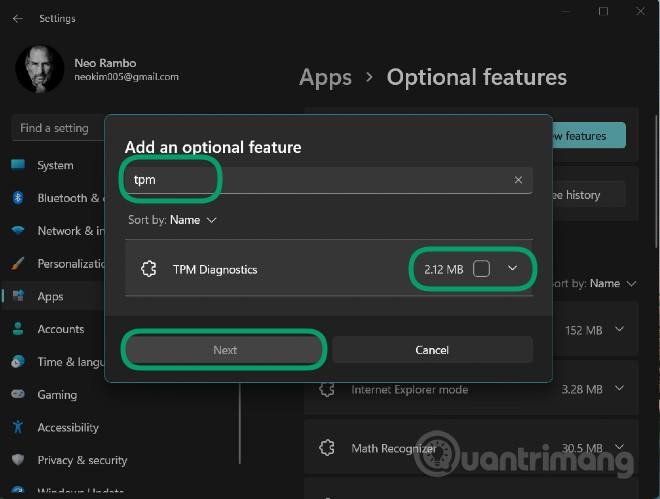

4. korak : V iskalno polje vnesite tpm , kliknite zraven spodaj prikazanega diagnostičnega orodja TPM in kliknite Naprej > Namesti , da potrdite namestitev

5. korak : Ko počakate, da se sistem namesti, lahko uporabite diagnostiko TPM prek ukaznega okna Windows Terminal (Admin) (novo ime ukaznega poziva)

6. korak : Pritisnite Windows + X , da odprete meni Power User , nato izberite Windows Terminal (Admin)

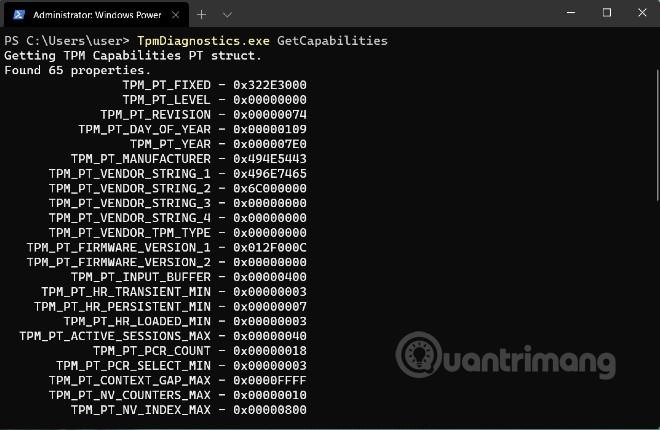

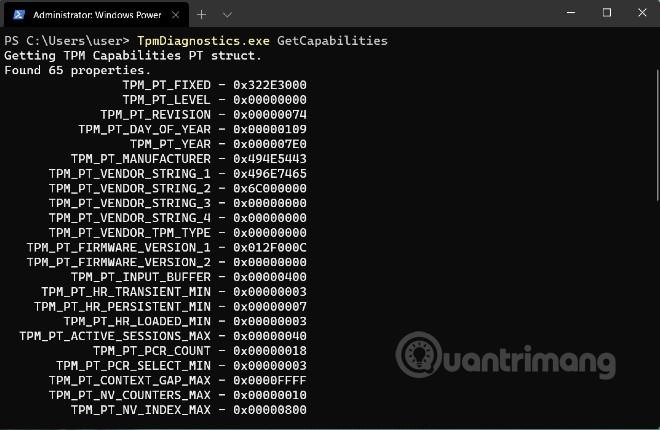

Tukaj lahko vnesete nadzorne ukaze TPM Diagnostics. Na primer, ukaz TpmDiagnostics.exe GetCapabilities bo navedel zmogljivosti in nastavitve čipa TPM na vašem računalniku, kot je prikazano spodaj:

Poleg poizvedovanja po shranjenih varnostnih ključih in drugih informacijah lahko uporabite tudi diagnostiko TPM za kodiranje/dekodiranje datotek Base64, Hexadecimal in Binary.

Z diagnostiko TPM lahko izveste veliko informacij o osnovnem varnostnem mehanizmu sistema Windows 11. Vendar pa vam priporočamo, da se ne "poglabljate" preveč v to orodje TPM Diagnostics, če ga ne razumete. jasno o tem. Če je nastavljen nepravilno, lahko izgubite ključe, ki so potrebni za delovanje v vašem računalniku.

Spodaj je seznam vseh ukazov, ki so na voljo v diagnostičnem orodju TPM:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities