Išleisdama „Windows 10“ 2018 m. spalio mėn. naujinimą, „Microsoft“ prie „Windows 10“ tyliai pridėjo tinklo paketų snifferį , kuris yra įmontuota komandų eilutė, vadinama Pktmon . Po to „Microsoft“ pridėjo keletą šio įrankio funkcijų, kad vartotojams būtų lengviau naudotis.

Paketų sekiklis arba tinklo analizatorius yra programa, leidžianti stebėti tinklo srautą, einantį per kompiuterio tinklo įrenginius iki atskirų paketų lygio.

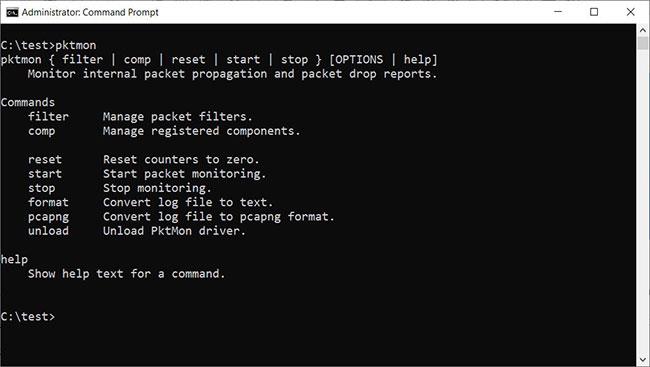

Pktmon: „Windows 10“ integruotas tinklo stebėjimo įrankis

Kai pirmą kartą buvo išleistas, Pktmon palaikė tik įvykių sekimo žurnalo (ETL) formatą, patentuotą žurnalo formatą, kurį sukūrė Microsoft. Vėliau „Microsoft“ pridėjo PCAPNG žurnalo failų palaikymą ir stebėjimą realiuoju laiku, apie kuriuos sužinosime šiame straipsnyje.

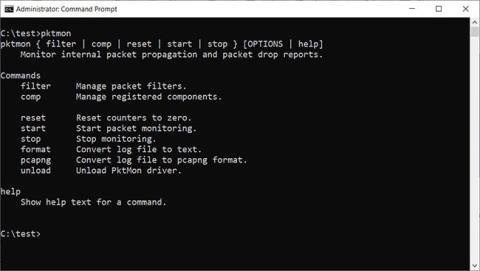

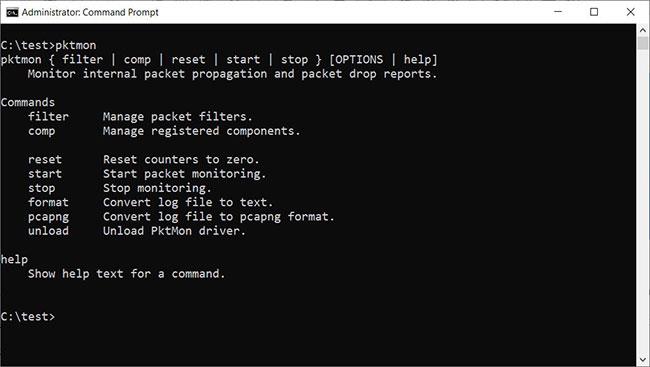

Norėdami naudoti Pktmon, turite paleisti komandų eilutę su administratoriaus teisėmis sistemoje Windows 10, nes programai reikalingos administratoriaus teisės. Norėdami gauti instrukcijas, kaip naudotis programa, komandų eilutėje įveskite pktmon help .

pktmon pagalbos dokumentacija

Norėdami gauti daugiau pagalbos instrukcijų apie konkrečią komandą, įveskite komandą pktmon [komandos pavadinimas] help . Pavyzdžiui, norėdami peržiūrėti dokumentaciją apie komandą „comp“ , turite įvesti:

pktmon comp help

Naudokite pagalbos komandą

Galite naudoti žinyną , kad pamatytumėte subkomandų instrukcijas, pavyzdžiui:

pktmon comp list help

Norėdami susipažinti su Pktmon, naudingiausias būdas yra žiūrėti mokymo programą, todėl prieš naudodami šį įrankį turėtumėte pabandyti išmokti.

Kaip naudotis Pktmon tinklo stebėjimo įrankiu

Palyginti su tinklo stebėjimo įrankiu su grafine vartotojo sąsaja, gali prireikti ilgiau, kol priprasite prie Pktmon komandų eilutės sąsajos.

Kad galėtumėte stebėti paketus, pirmiausia turite sukurti filtrą naudodami komandą pktmon filter add , kuri nurodo srautą, kurį norite stebėti.

Pavyzdžiui, galite stebėti visą tinklo srautą tinkle naudodami komandą:

pktmon filter add -i 192.168.1.0/24

...arba stebėkite DNS srautą naudodami:

pktmon filter add -t UDP -p 53

Jei nesugalvojote, kaip tai padaryti, norėdami sužinoti, kaip sukurti filtrą, naudokite komandą pktmon filter add help .

Šiame straipsnyje autorius sukūrė filtrą DNS srautui stebėti, kaip aprašyta aukščiau. Norėdami pamatyti sukurtus filtrus, įveskite komandą:

pktmon filter list

Sukurti stebėjimo filtrai pateikiami sąraše

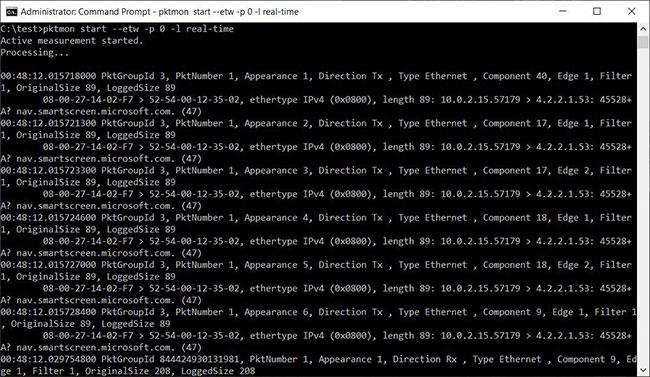

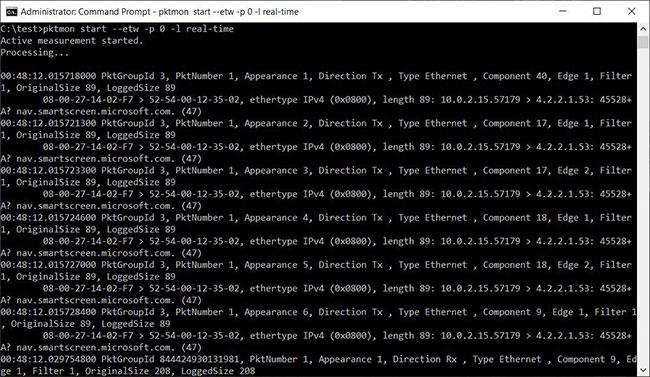

Norėdami pradėti stebėti DNS srautą visose tinklo sąsajose ir rodyti veiklą realiuoju laiku, naudokite šią komandą:

pktmon start --etw -p 0 -l real-time

Aukščiau pateiktame pavyzdyje naudojamas -p 0 argumentas , todėl jis užfiksuoja visą paketą. Taip pat galite nurodyti konkrečią tinklo sąsają, kurią norite stebėti, naudodami argumentą -c , po kurio nurodomas sąsajos indekso ID. Norėdami gauti tinklo sąsajų sąrašą ir indekso ID (ifIndex), galite naudoti komandą:

pktmon comp list

Kai pradėsite stebėti srautą, komandinėje eilutėje pamatysite užfiksuotus DNS paketus, rodomus realiuoju laiku, kaip parodyta toliau.

Stebėkite DNS srautą realiuoju laiku

Norėdami sustabdyti srauto stebėjimą, paspauskite Ctrl + C . Kai baigsite, kataloge, kuriame paleidote Pktmon, bus sukurtas PktMon.etl žurnalo failas.

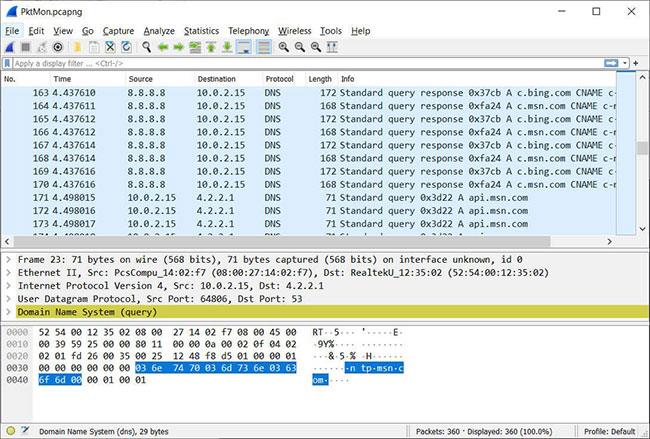

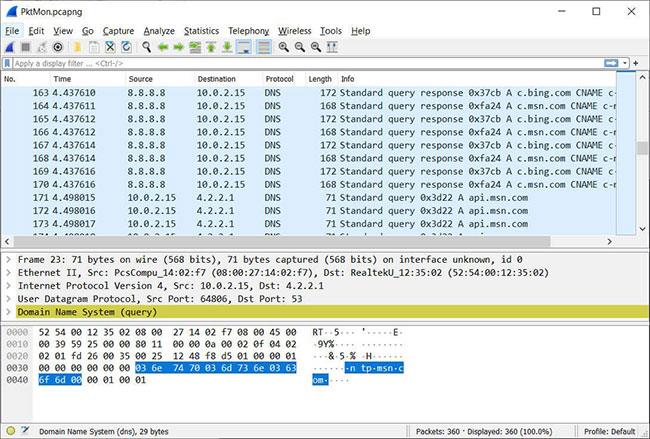

Tačiau ETL failai nėra geras pasirinkimas, nes daugelis programų jų nepalaiko. ETL failą galite konvertuoti į PCAPNG failą naudodami komandą pktmon pcapng . Pavyzdžiui, norėdami konvertuoti PktMon.etl į PCAPNG failą pavadinimu PktMon.pcapng , įveskite šią komandą:

pktmon pcapng PktMon.etl -o PktMon.pcapng

Kai žurnalo failas konvertuojamas į PCANPNG formatą, galite įkelti jį į tokią programą kaip „ Wireshark“ , kad gautumėte išsamios informacijos apie kiekvieną DNS užklausą.

Išanalizuokite Pktmon žurnalus naudodami „Wireshark“.

Kaip matote, Pktmon yra labai galingas įrankis, leidžiantis suprasti srauto, vykstančio jūsų tinkle, tipą.

Tuo pačiu metu Pktmon gali būti sudėtinga naudoti, todėl prieš paleisdami komandą turėtumėte susipažinti su pagalbos dokumentacija.