Julkaiseessaan Windows 11:n Microsoft ilmoitti, että käyttöjärjestelmä tukee vain tietokoneita, joissa on TPM 2.0 -turvapiiri. Microsoftin mukaan TMP 2.0 on avainkomponentti suojauksen tarjoamisessa Windows Hellon ja BitLokerin kanssa. Tämä auttaa Windows 11:tä suojaamaan käyttäjien identiteettejä ja tietoja paremmin.

Auttaakseen käyttäjiä ja järjestelmänvalvojia hallitsemaan helposti TPM:ään tallennettuja tietoja Microsoft on lisännyt työkalun nimeltä TPM Diagnostics. Tämä on lisätyökalu, joten sen käyttöä varten sinun on ensin asennettava se.

Asenna ja käytä TPM-diagnostiikkaa Windows 11:ssä noudattamalla näitä ohjeita:

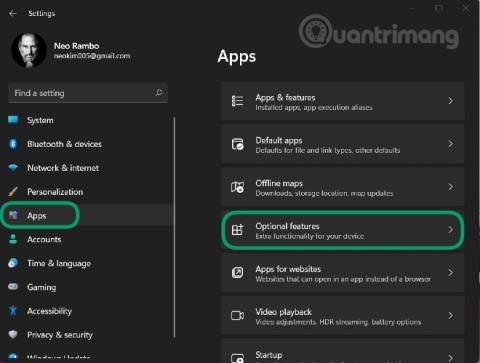

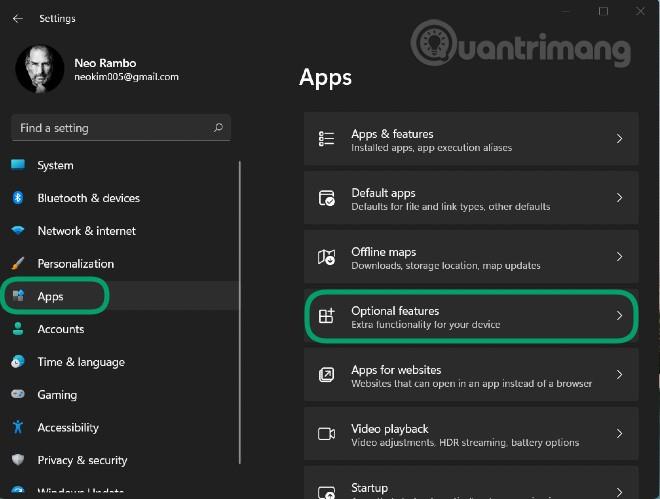

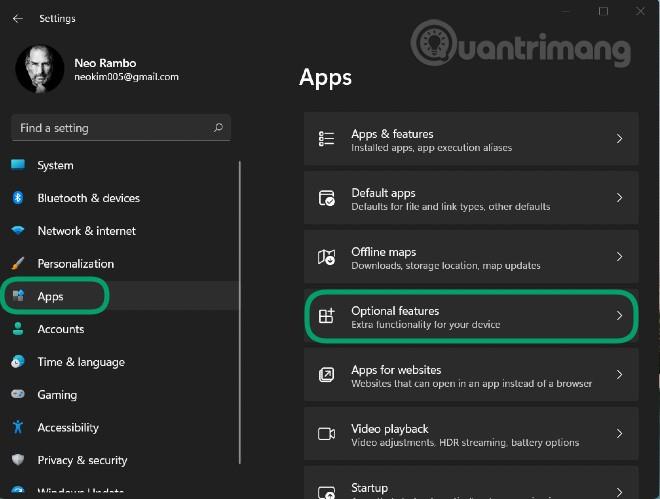

Vaihe 1 : Avaa Asetukset painamalla Windows + I ja siirry sitten vasemman palkin Sovellukset -osioon

Vaihe 2 : Napsauta Valinnaiset ominaisuudet

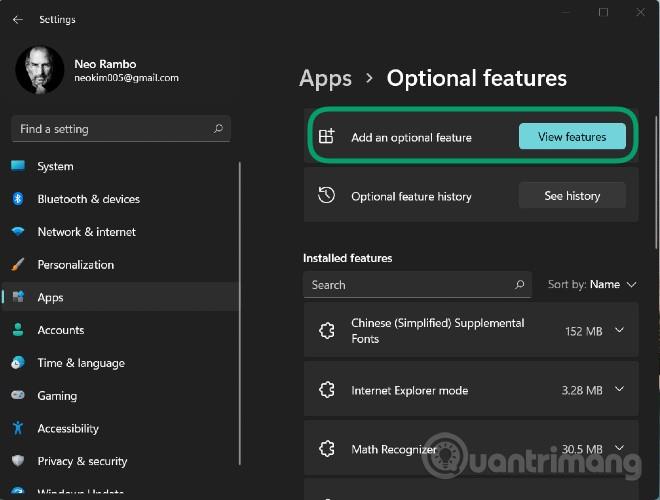

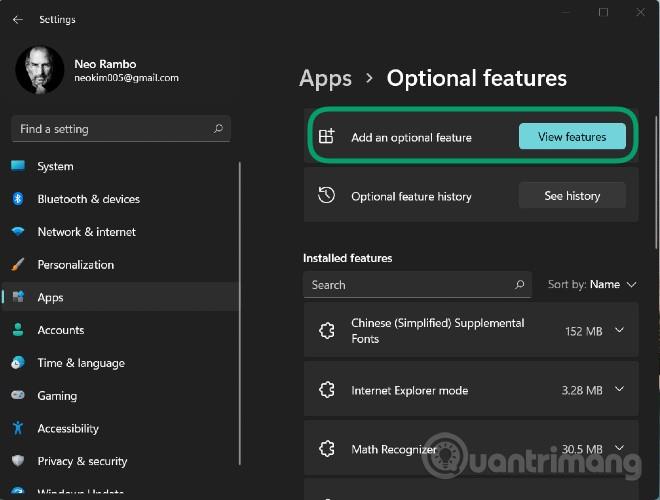

Vaihe 3 : Napsauta Näytä ominaisuuksia Lisää valinnainen ominaisuus -osiossa

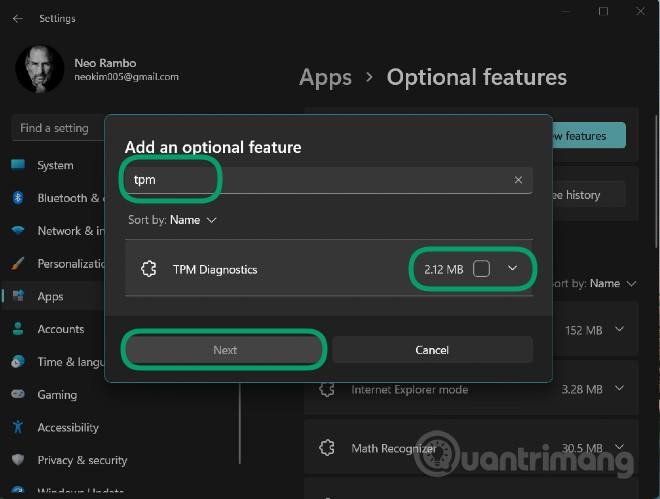

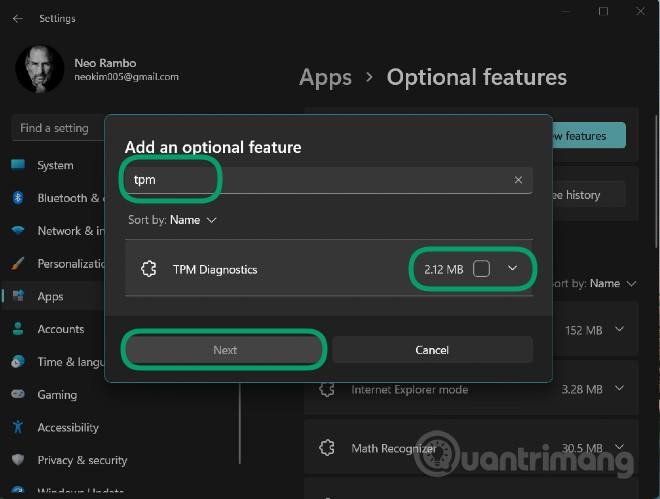

Vaihe 4 : Kirjoita hakukenttään tpm , napsauta alla näkyvän TPM-diagnostiikkatyökalun vieressä ja vahvista asennus napsauttamalla Seuraava > Asenna

Vaihe 5 : Odotettuasi järjestelmän asennusta voit käyttää TPM-diagnostiikkaa Windows Terminal (Admin) -komentoikkunan kautta (komentokehotteen uusi nimi)

Vaihe 6 : Paina Windows + X avataksesi tehokäyttäjävalikon ja valitse sitten Windows Terminal (Admin)

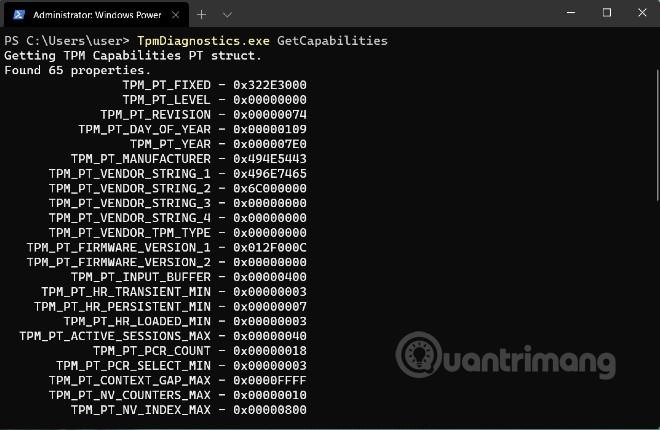

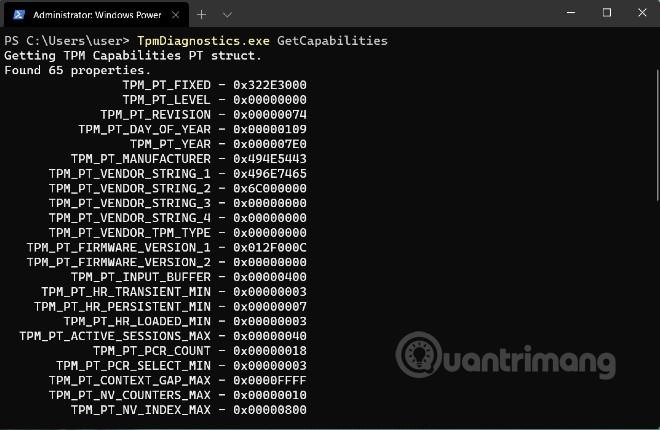

Täällä voit kirjoittaa TPM-diagnostiikkaohjelman ohjauskomennot. Esimerkiksi TpmDiagnostics.exe GetCapabilities -komento luettelee koneesi TPM-sirun ominaisuudet ja asetukset alla olevan kuvan mukaisesti:

Tallennettujen suojausavaimien ja muiden tietojen kyselyn lisäksi voit käyttää TPM-diagnostiikkaa myös Base64-, heksadesimaali- ja binaaritiedostojen koodaamiseen/purkaamiseen.

TPM-diagnostiikan avulla voit oppia paljon tietoa Windows 11:n perussuojausmekanismista. Suosittelemme kuitenkin, että et "sepaile" liikaa tämän TPM-diagnostiikkatyökalun kanssa, jos et ymmärrä sitä. Jos asetukset on määritetty väärin, voit menettää tietokoneen toiminnassa tarvittavat avaimet.

Alla on luettelo kaikista TPM-diagnostiikkatyökalussa käytettävissä olevista komennoista:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities