När Windows 11 lanserades meddelade Microsoft att operativsystemet endast skulle stödja datorer med TPM 2.0 säkerhetschips. Enligt Microsoft är TMP 2.0 en nyckelkomponent för att tillhandahålla säkerhet med Windows Hello och BitLoker. Detta hjälper Windows 11 att bättre skydda användarnas identiteter och data.

För att hjälpa användare och administratörer att enkelt kontrollera data som lagras på TPM har Microsoft lagt till ett verktyg som heter TPM Diagnostics. Detta är ett extra verktyg, så för att använda det måste du först installera det.

För att installera och använda TPM Diagnostics på Windows 11, följ dessa instruktioner:

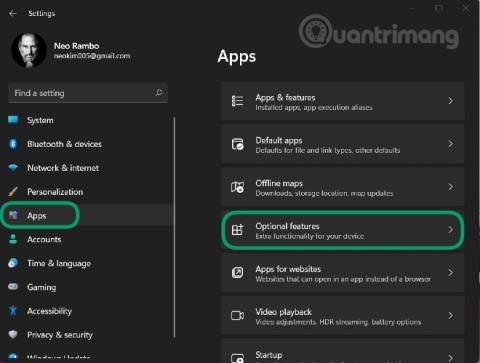

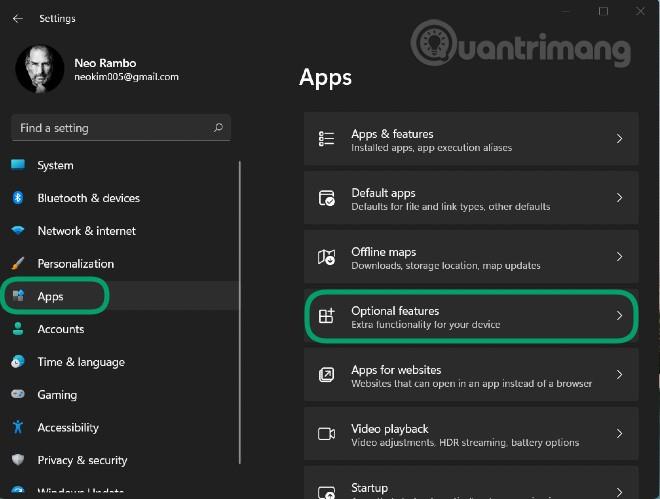

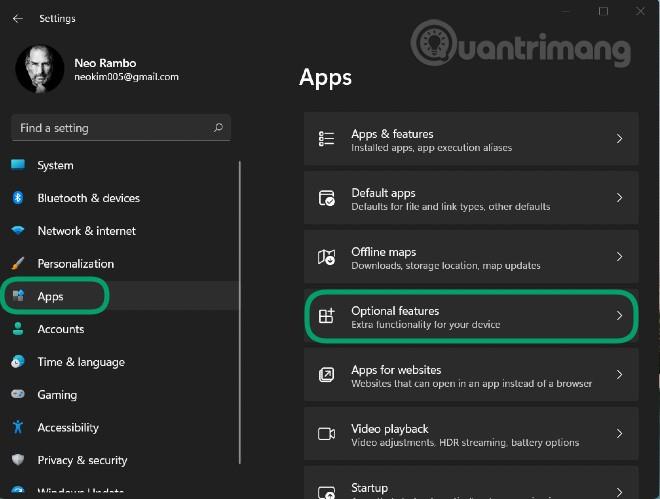

Steg 1 : Tryck på Windows + I för att öppna Inställningar och gå sedan till avsnittet Appar i det vänstra fältet

Steg 2 : Klicka på Valfria funktioner

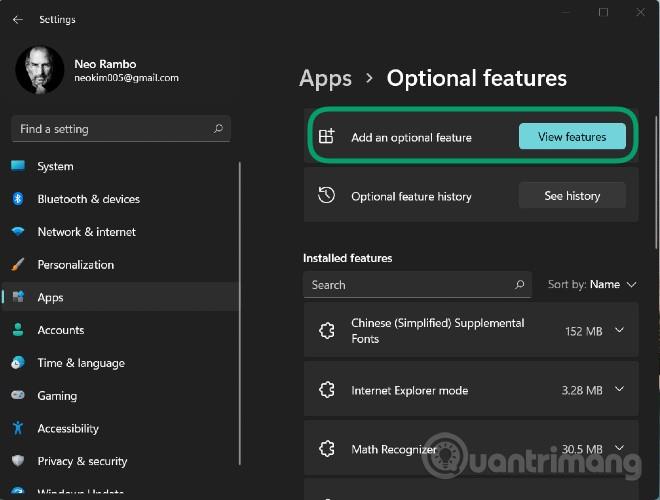

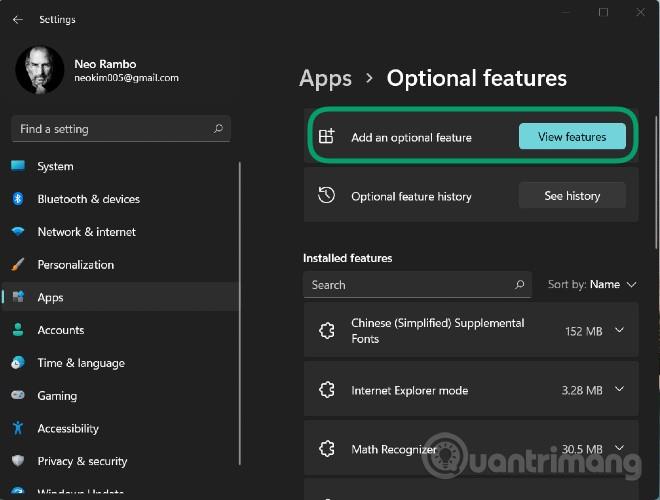

Steg 3 : Klicka på Visa funktioner i avsnittet Lägg till en valfri funktion

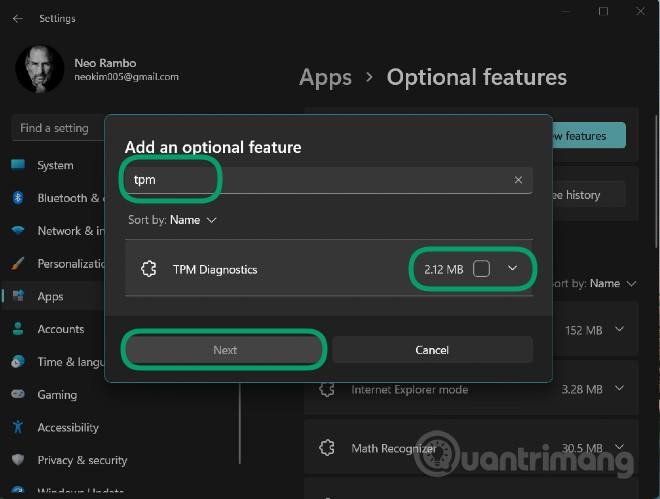

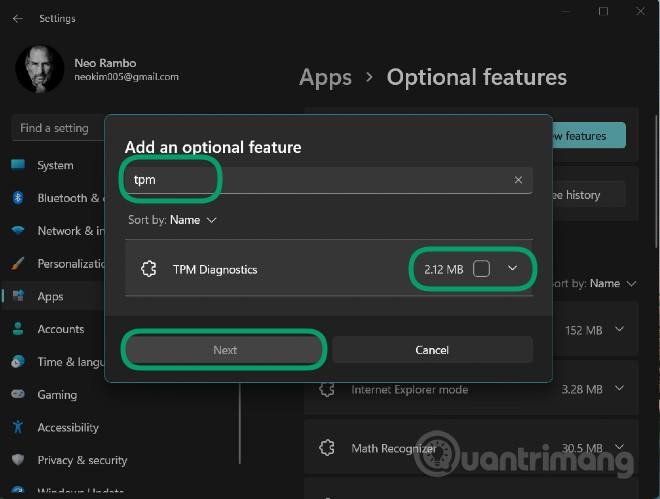

Steg 4 : Ange tpm i sökrutan och klicka sedan bredvid TPM Diagnostics -verktyget som visas nedan och klicka på Nästa > Installera för att bekräfta installationen

Steg 5 : Efter att ha väntat på att systemet ska installeras kan du använda TPM Diagnostics via Windows Terminal (Admin) kommandofönster (nytt namn på kommandotolken)

Steg 6 : Tryck på Windows + X för att öppna Power User- menyn och välj sedan Windows Terminal (Admin)

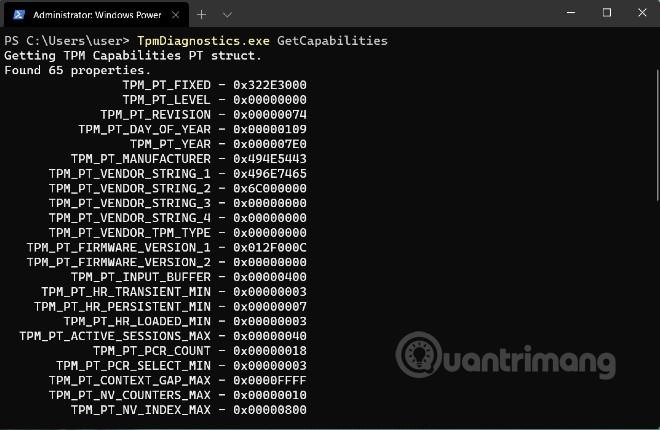

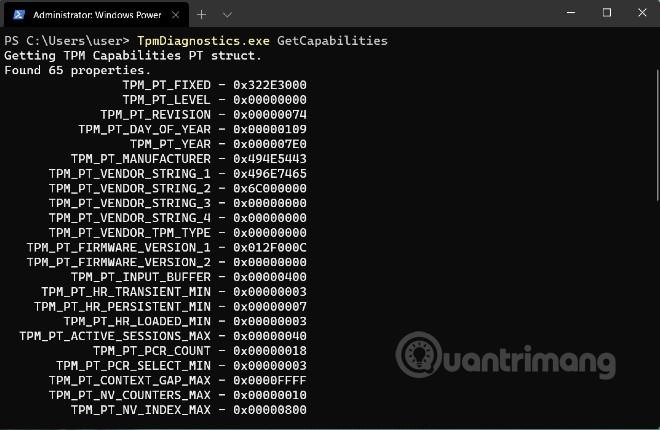

Här kan du ange kontrollkommandon för TPM Diagnostics. Till exempel kommer TpmDiagnostics.exe GetCapabilities- kommandot att lista funktionerna och inställningarna för TPM-chippet på din maskin som visas nedan:

Förutom att fråga efter lagrade säkerhetsnycklar och annan information kan du också använda TPM Diagnostics för att koda/avkoda Base64-, hexadecimal- och binära filer.

Med TPM Diagnostics kan du lära dig mycket information om den grundläggande säkerhetsmekanismen i Windows 11. Vi rekommenderar dock att du inte "dabbar" för mycket på detta TPM Diagnostics-verktyg om du inte förstår det. Om den är felaktigt konfigurerad kan du förlora nycklar som behövs för operationer på din dator.

Nedan finns en lista över alla kommandon som är tillgängliga i TPM Diagnostics-verktyget:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities