Kodesignering er en metode for å bruke en sertifikatbasert digital signatur for et stykke programvare slik at operativsystemet og brukerne kan bestemme sikkerheten. Bare den riktige programvaren kan bruke den tilsvarende digitale signaturen.

Brukere kan trygt laste ned og installere programvare, og utviklere beskytter omdømmet til produktene sine med kodesignering. Imidlertid bruker hackere og distributører av skadelig programvare akkurat det systemet for å få ondsinnet kode gjennom antiviruspakker og andre sikkerhetsprogrammer . Så hva er kodesignert skadelig programvare og hvordan fungerer det?

Hva er kodesignert skadelig programvare?

Når programvare er digitalt signert, betyr det at den har en offisiell digital signatur. Sertifiseringsinstans utsteder et sertifikat til en programvare for å fastslå at programvaren er lovlig og trygg å bruke.

Brukere trenger ikke å bekymre seg fordi operativsystemet vil sjekke sertifikatet og bekrefte den digitale signaturen. For eksempel bruker Windows en sertifikatkjede som inneholder alle nødvendige sertifikater for å sikre at programvaren er legitim.

Sertifikatkjeden inneholder alle sertifikatene som er nødvendige for å sertifisere enheten identifisert av sluttsertifikatet. Faktisk består det av et terminalsertifikat, et mellomliggende CA-sertifikat og et rot-CA-sertifikat som er klarert av alle parter i kjeden. Hvert mellomliggende CA-sertifikat i kjeden inneholder et sertifikat utstedt av CA ett nivå over det. Rot-CA utsteder sertifikater for seg selv.

Når systemet er oppe og går, kan du stole på programvaren, kodesigneringssystemet og CA. Skadelig programvare er skadelig programvare, er uklarert og har ikke tilgang til sertifiseringsinstans eller kodesignering.

Hackere stjeler sertifikater fra Certificate Authority

Antivirusprogramvare vet at skadelig programvare er skadelig fordi det påvirker systemet ditt negativt. Det utløser advarsler, brukere rapporterer problemer, og antivirusprogramvare kan lage skadelige signaturer for å beskytte andre datamaskiner som bruker samme antivirusmotor.

Men hvis skadevareskapere kunne signere skadelig programvare ved hjelp av offisielle digitale signaturer, ville ikke prosessen ovenfor skje. I stedet kan kodesynget skadelig programvare komme inn i systemet via den offisielle ruten fordi antivirusprogramvaren og operativsystemet ikke oppdager noe farlig.

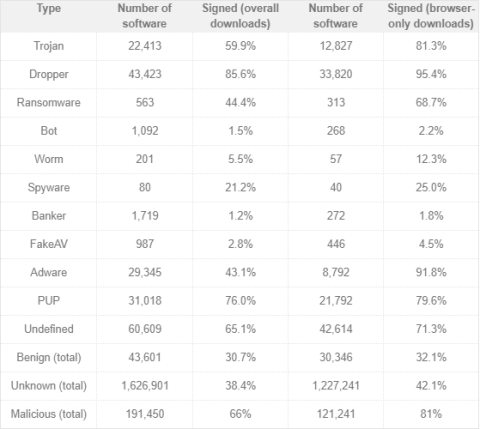

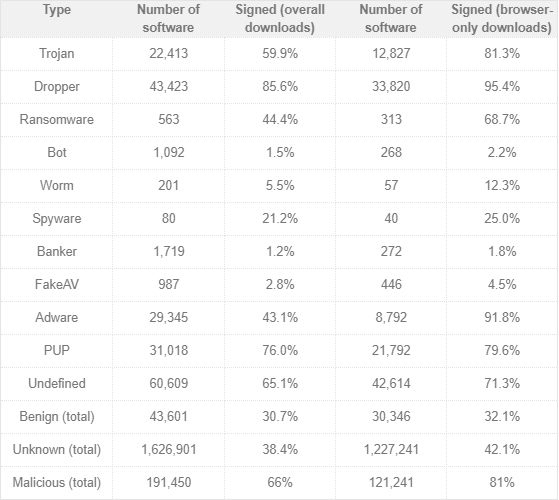

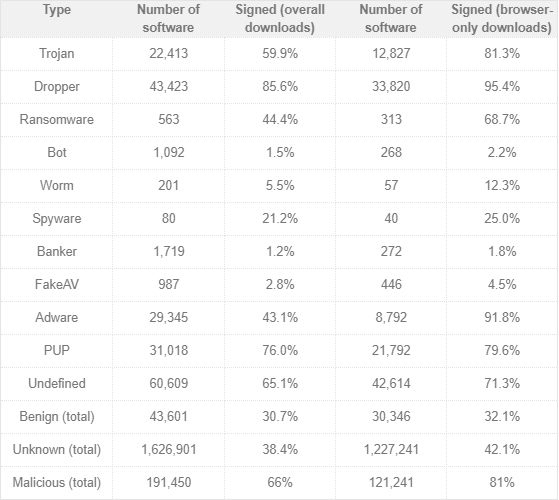

I følge Trend Micro-undersøkelser er hele skadevaremarkedet fokusert på å støtte utvikling og distribusjon av kodesignert skadelig programvare. Skadevareoperatører har tilgang til gyldige sertifikater som brukes til å signere ondsinnet kode. Tabellen nedenfor viser mengden skadelig programvare som har brukt kodesignering for å unngå antivirusprogramvare siden april 2018.

Trend Micros forskning viser også at rundt 66 % av skadelig programvare har digitale signaturer. I tillegg er det noen spesifikke typer skadelig programvare som har flere versjoner av digitale signaturer som trojanere , droppere og løsepengeprogramvare .

Hvor kommer det digitale sertifikatet for kodesignering fra?

Malware-distributører og utviklere har to måter å lage kodesignert skadelig programvare på. De stjeler sertifikater fra sertifiseringsmyndigheten ved å direkte eller anskaffe eller utgi seg for en legitim organisasjon og be om et sertifikat fra CA.

Som du kan se, er ikke CA det eneste stedet hackere retter seg mot. Distributører med tilgang til legitime sertifikater kan selge pålitelige digitalt signerte sertifikater til utviklere og distributører av skadevare.

Et sikkerhetsforskningsteam fra Masaryk University i Tsjekkia og Maryland Cybersecurity Center oppdaget fire organisasjoner som selger Microsoft Authenticode-sertifikater til anonyme kjøpere. Når en skadevareutvikler har et Microsoft Authenticode-sertifikat, kan de signere all mulig skadelig programvare gjennom kodesignering og sertifikatbasert beskyttelse.

I noen andre tilfeller, i stedet for å stjele sertifikater, vil hackere infiltrere programvarebyggserveren. Når en ny programvareversjon er utgitt, vil den ha et legitimt sertifikat, hackere drar nytte av denne prosessen for å legge til ondsinnet kode.

Eksempel på kodesignert skadelig programvare

Så hvordan ser kodesignert skadelig programvare ut? Nedenfor er tre eksempler på denne typen skadelig programvare.

- Stuxnet malware : Denne malware ødela Irans atomprogram ved å bruke to stjålne sertifikater og fire nulldagers sårbarheter. Disse sertifikatene ble stjålet fra to selskaper JMicron og Realtek. Stuxnet brukte stjålne sertifikater for å unngå Windows sitt nye introduksjonskrav om at alle drivere krever verifisering.

- Asus-serverbrudd: Mellom juni og november 2018 penetrerte hackere en Asus-server som selskaper bruker til å sende programvareoppdateringer til brukere. Forskning ved Kaspersky Lab viser at rundt 500 tusen Windows-enheter mottok denne ondsinnede oppdateringen før de ble oppdaget. Uten å stjele sertifikater signerer disse hackerne legitime Asus digitale sertifikater for skadelig programvare før programvareserveren distribuerer systemoppdateringer.

- Flame malware: Variant av Flame-modulen malware rettet mot land i Midtøsten, ved å bruke uredelig signerte sertifikater for å unngå oppdagelse. Flame-utviklere brukte en svak krypteringsalgoritme for å forfalske digitale sertifikater for kodesignering, slik at det ser ut som om Microsoft hadde signert dem. I motsetning til Stuxnet, som var ment å være destruktiv, er Flame et spionverktøy som søker etter PDF-filer, AutoCAD-filer, tekstfiler og andre typer viktige industrielle dokumenter.

Hvordan unngå kodesignert skadelig programvare?

Denne typen skadelig programvare bruker kodesignering for å unngå oppdagelse av antivirusprogramvare og -systemer, så det er ekstremt vanskelig å beskytte mot kodesignert skadelig programvare. Det er viktig å alltid oppdatere antivirusprogramvare og -systemer, unngå å klikke på ukjente lenker og sjekk nøye hvor koblingen kommer fra før du følger den. Se artikkelen Risikoer fra skadelig programvare og hvordan du unngår det .